Voit antaa sivustoon liittyvää palautetta lähettämällä sähköpostia osoitteeseen digiturva@dvv.fi.

TIETOTURVAPOIKKEAMA

|

Toimenpiteet poikkeamanhallinnan organisointiin:

Huom! | TASO 1 > TASO 2 |

|---|---|

Toimenpiteet on jaoteltu kahdelle tasolle siten, että perustason toimenpiteet toimivat pohjana edistyneemmän tason toimenpiteille. TASO 1: Perustason kyvykkyydet TASO 2: Edistyneemmät kyvykkyydet |

1. | Määritä kriittisten järjestelmien verkkotoimintojen ja tietovirtojen toiminnalliset saatavuusvaatimukset. |

2. | Määritä saatavuusvaatimusten perusteella digitaalisen turvallisuuden perustaso kriittisille suojattaville kohteille. |

3. | Määrittele digitaalisen turvallisuuden perustason vaatima hallintarakenne ja henkilöstö. |

4. | Hyödynnä automaatiota perustason määrittelyssä, esim. SIEM-järjestelmän (Security Information and Event Management) avulla. |

1. | Dokumentoi digitaalisen turvallisuuden poikkeamien havainnointiin ja käsittelyyn vaatimukset, kuten lait, muut viranomaisvaatimukset, sidosryhmäsopimusten ja toimialakohtaiset vaatimukset. |

2. | Toteuta tietoturvatapahtumien havaintotoimet vaatimusten mukaisesti, esim. tietosuoja ja henkilötietojen suojaaminen sekä tietosuojapoikkeamien havainnointi. |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF DE.DP-2 (englanniksi)

ISO/IEC 27001:2022 A.5.34, A.5.35, A.5.36

- JulKri HAL-08, VAR-01, VAR-02

Katakri 2020 I-03, I-16

PiTuKri MH-01

VAHTI 8/2017 (liite 9, s. 65)

Linkit johtavat ulkoisille sivustoille.

MUISTILISTA ONNISTUMISEEN

|

1. | Varmista, että organisaatiossa on määritelty roolit, vastuut ja menettelyt, joilla taataan pikainen, tehokas ja järjestelmällinen reagointi tietoturvahäiriöihin. |

2. | Varmista, että vastuut ja menettelyt kattavat niin organisaation sisäiset kuin ulkoiset tietoturvahäiriöiden reagointiin liittyvät henkilöt ja sidosryhmät sekä digitaalisen turvallisuustapahtumien havainnointiin liittyvät koordinointi- ja valvontavastuut. |

3. | Kehitä henkilöstön tietoturvapoikkeamien havainnointikyvykkyyttä säännöllisen ja pakollisen tietoturvakoulutuksen avulla. |

4. | Harjoittele säännöllisesti tietoturvahäiriöihin reagointia. |

Lisätietoja

Tiedonhallintalaki 906/2019: 4§, 13§, 14§

NIST CSF DE.DP-1, RS.CO-1 (englanniksi)

CIS CSC 17 (englanniksi)

ISO/IEC 27001:2022 A.5.2, A.5.24, A.6.3

- JulKri HAL-08, HAL-12, HAL-13, TEK-13, VAR-04

- Katakri 2020 I-18, T-04, T-07, T-12

PiTuKri HT-04, IP-03, JT-05, SA-02, TJ-04

VAHTI 8/2017 (kappale 3.1)

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkkejä: Tietoturvapoikkeamien käsittelyvastuista

| Rooli | Vastuualueen kuvaus |

|---|---|

| Organisaation johto | Vastaa päätöksenteosta ja poikkeamanhallintaan käytettävistä resursseista. |

| Tietoturvapoikkeaman käsittelyryhmän vetäjä | Koordinoi käsittelyryhmän käytännön työskentelyä ja toimii yhdyshenkilönä organisaation johdolle. |

| Asiantuntija | Vastaa asiantuntijana omaan alueeseensa kuuluvasta poikkeamanselvitystyöstä. Ei ole välttämättä organsaation oma työntekijä. |

| Tietotekniikkapalvelujen vastuuhenkilö | Vastaa teknisten tietoturvatapahtumien seurannasta ja analysoinnista sekä poikkeamaepäilyjen vastaanottamisesta, alustavasta luokittelusta ja asian saattamisesta käsittelyryhmän tiedoksi. |

| Viestinnästä vastaava henkilö | Vastaa organisaation sisäisen viestinnän lisäksi ulkoisesta viestinnästä eri sidosryhmille. |

| Palvelun omistaja | Tietoturvapoikkeaman kohteena olevan palvelun omistaja vastaa toimenpiteistä ja päätöksistä, joita palvelulle on tehtävä poikkeaman korjaamiseksi. |

Lähde: Tietoturvapoikkeamatilanteiden hallinta, VAHTI 8/2017, Valtiovarainministeriö

1. | Määritä tietoturvatapahtumien havainnointiin ja poikkeamanhallintaan liittyvät sisäiset ja ulkoiset viestintäkäytännöt ja -vastuut. |

2. | Määritä tietoturvatapahtumien havainnointiin liittyvät raportointikäytännöt ja -vastuut. |

3. | Dokumentoi käytännöt viestintäsuunnitelmaan ja jalkauta suunnitelma organisaatioon, jotta tarvittavat henkilöt osaavat toimia oikein poikkeustilanteissa. |

Lisätietoja

Tiedonhallintalaki 906/2019: 4.2§, 13§, 15.1§

NIST CSF DE.DP-4 (englanniksi)

CIS CSC 17 (englanniksi)

ISO/IEC 27001:202 A.5.24, A.6.8

JulKri HAL-08

- Katakri 2020 T-06, T-07

PiTuKri TJ-04, TJ-05

VAHTI 2/2012, VAHTI 2/2016, VAHTI 8/2017 (kappaleet 3.3-3.7, liite 5)

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Tietoturvapoikkeamista ilmoittamisesta

| Tieto | Kenelle ilmoitetaan | AIka | Peruste |

|---|---|---|---|

| Kansainväliseen turvaluokiteltuun tietoon kohdistunut väärinkäytös | Kansallinen turvallisuusviranomainen (UM/NSA) Sähköposti: NSA (at) formin (piste) fi | 24 h sisällä | Neuvoston turvallisuusmääräys |

| Henkilötietoihin kohdistunut väärinkäytös | Kansallinen valvontaviranomainen (tietosuojavaltuutettu) | 72 h sisällä | EU:n tietosuoja-asetus, velvoittava 25.5.2018 alkaen |

| Varoihin tai omaisuuteen kohdistunut väärinkäytös | Valtiontalouden tarkastusvirasto | Viipymättä | |

| Vakoilun tai törkeän vakoilun ilmoittaminen | Poliisi tai uhan kohde | Viipymättä | Rikoslaki 15 luku, 10 § |

| Organisaatioon kohdistunut tietoturvaloukkaus | Liikenne- ja viestintäviraston Kyberturvallisuuskeskus Sähköposti: cert (at) traficom (piste) fi | ||

| Kriittiset, yli organisaatiorajojen vaikuttavat tietoturvatapahtumat | VIRT (Virtual Incident Response Team) | ||

| Kriittiset, yli organisaatiorajojen vaikuttavat tietoturvatapahtumat | Valtorin SSOC-toiminto (Security and Service Operations Center) |

Lähde: Tietoturvapoikkeamatilanteiden hallinta, VAHTI 8/2017, Valtiovarainministeriö

ESIMERKKI

Esimerkki: Tietoturvapoikkeaman rungosta

| Aihe ja tavoitteet |

|---|

| Kuvaus viestinnän aiheesta ja tavoitteista: viestintäsuunnitelman tavoitteena on varmistaa, että organisaation viestimät tiedot ovat takkoja, oikea-aikaisia ja johdonmukaisia. |

| Kohderyhmät |

Määrittely viestinnän kohteista (oma organisaatio, yhteistyökumppanit, viranomaiset, kansalaiset, media). Poikkeamista tiedotetaan pääsääntöisesti vain niitä, joiden toimintaan, oikeuksiin tai tietosuojaan poikkeama vaikuttaa. Määritelmä siitä, minkälaista tieto eri kohderyhmälle voidaan toimittaa. Tiedottamisessa on huomioitava tietojen salassapitovaatimukset. Viestintäsuunnitelmassa on huomioitava eri kohderyhmien tiedottamisessa:

|

| Viestintävälineet |

Kuvaus siitä, minkälaisia kanavia viestinnässä käytetään. Viestintäkanavia voivat tilanteen mukaan olla mm.

Myös viestintävälineiden toimimattomuuteen on varauduttava ja määriteltävä viestintäkanaville varajärjestelyt. |

| Organisaatio, roolit ja vastuut |

Kuvaus viestintäorganisaation rakenteesta varahenkilöineen sekä siitä, mitä rooleja kullakin organisaation jäsenellä on. Määrittely siitöm kuka päättää viestinnän sisällöstä ja ajankohdasta. |

| Erityisvaatimukset |

Poikkeamaviestinnän erityisvaatimukset esimerkiksi luottamuksellisen tiedon tai sopimusvelvoitteiden suhteen. Viestintäsuunnitelmaan on syytä kuvata lähetettävistä tiedotteista ja muista viesteistä luonnokset, joita voidaan poikkeamatilantessa helposti täydentää. |

Lähde: Tietoturvapoikkeamatilanteiden hallinta, VAHTI 8/2017, Valtiovarainministeriö

Henkilöille on annettava selkeä tieto siitä, kuka käsittelee heidän henkilötietojaan ja miksi. Vähintään seuraavat tiedot on annettava:

Joissain tapauksissa organisaation antamista tiedoista on käytävä ilmi myös seuraavaa:

Tämä tieto on esitettävä selkeällä ja yksinkertaisella kielellä. |

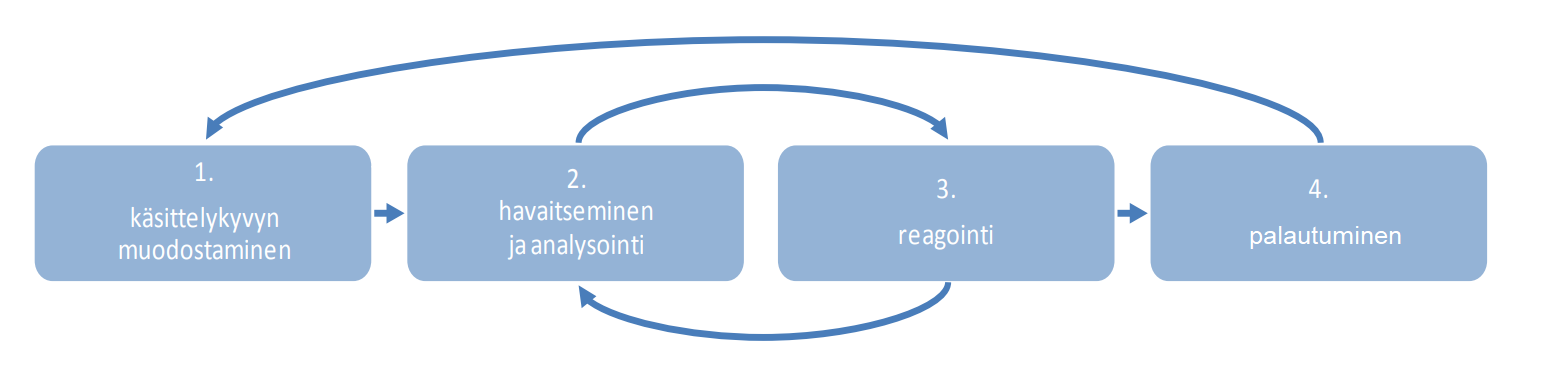

1. | Toteuta menettelyohje kriittisille suojattaville kohteille, kuinka digitaalisen turvallisuuden häiriöihin reagoidaan. |

2. | Varmista, että menettelyohje sisältää ainakin:

|

Lisätietoja

Tiedonhallintalaki 906/2019: 4.2§, 13§

NIST CSF RS.RP-1 (englanniksi)

ISO/IEC 27001:2022 A.5.26

JulKri HAL-08, TEK-13, VAR-03

- Katakri 2020 I-11, T-07

PiTuKri JT-01, TJ-04, TJ-05

VAHTI 8/2017 (kappale 5)

Linkit johtavat ulkoisille sivustoille.

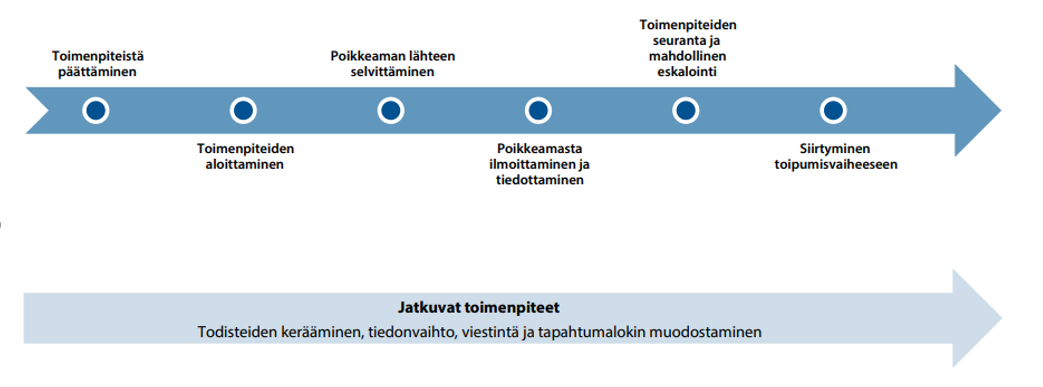

ESIMERKKI

Esimerkki: Poikkeamanhallintaan reagoimisesta

Lähde: Tietoturvapoikkeamatilanteiden hallinta, VAHTI 8/2017, Valtiovarainministeriö

ESIMERKKI

Esimerkki: Poikkeamatilanneohjeistuksesta

| Palvelunestohyökkäys organisaation verkkosivuille tai sähköisiin asiointipalveluihin | ||||

|---|---|---|---|---|

Kuvaus Tahallisella ulkoisella kuormituksella tukitaan tai häiritään organisaation verkkosivuja tai sähkäisiä asiointipalveluja siten, etteivät ne ole käytössä tai ne toimivat hitaasti tai virheellisesti yli neljän tunnin ajan. Kuormitus voi olla virheellistä tai oikeanlaista liikennettä ja johtaa verkko- tai alustakapasiteetin loppumiseen tai palvelun kaatumiseen virheellisen toiminnon takia. | ||||

Tietoturvapoikkeaman käsittelyryhmä

| ||||

Sidosryhmät Liikenne- ja viestintäviraston Kyberturvallisuuskeskus Poliisi Käyttöpalvelutoimittaja Operaattori | ||||

Viestintä Turvallisuuspäällikkö tiedottaa virastoa johtoa sähköpostilla kahdesti päivässä. Vastaavasti päivitettävä tiedote julkaistaan intranetissä ja sidosryhmille lähetetään häiriötiedote. Jos kyseessä on vakava häiriö, viestintäasiantuntija valmistelee mediatiedotteen, joka julkaistaan lisäksi organisaation nettisvuilla ja sosiaalisen median kanavissa (Facebook, Twitter). Tilannepäivityksiä julkaistaan näissä kahdesti päivässä. Medialle ja ulkoisiin kyselyihin vastaa tietohallintojohtaja tai turvallisuuspäällikkö. | ||||

Tapahtumalokin ylläpito Päätetään kirjuri ja kirjataan tehdyt päätökset sekä oleelliset tapahtumat ja havainnot ajankohtineen. | ||||

Toimet

| ||||

Lisäohjeet Tarkemmat toimintaohjeet ja tiedotepohjat ovat täällä (viittaus tallennuspaikkaan). |

Lähde: Tietoturvapoikkeamatilanteiden hallinta, VAHTI 8/2017, llite 6, Valtiovarainministeriö