Voit antaa sivustoon liittyvää palautetta lähettämällä sähköpostia osoitteeseen digiturva@dvv.fi.

Toimenpiteet poikkeamien analysointiin:

Huom! | TASO 1 > TASO 2 |

|---|---|

Toimenpiteet on jaoteltu kahdelle tasolle siten, että perustason toimenpiteet toimivat pohjana edistyneemmän tason toimenpiteille. TASO 1: Perustason kyvykkyydet TASO 2: Edistyneemmät kyvykkyydet |

1. | Määrittele ja toteuta menettelyt, joilla poikkeamat tutkitaan viipymättä poikkeaman tyypin ja syiden selvittämiseksi. Tärkeimpiä tekijöitä ovat:

|

2. | Määritä tapahtumien analysointiin liittyvät hallintavastuut sisältäen henkilöstön, sidosryhmät ja viranomaiset. |

3. | Varmista, että menettelyohjeessa kuvatun häiriöihin reagointiprosessin tärkeimpänä ohjaavana tavoitteena on normaalin turvallisuustilan palauttaminen ja tarvittavien toimenpiteiden viiveetön käynnistäminen. |

4. | Määrittele luokitteluasteikko, jonka perusteella digitaalisen turvallisuuden tapahtumat ja häiriöt voidaan luokitella ja priorisoida. |

5. | Määritä poikkeaman priorisoinnin perusteella tavoiteajat häiriön käsittelylle. |

6. | Luo raportointikanava havaittujen tapahtuminen raportointiin. |

7. | Määrittele ja toteuta menettelyt todistusaineistoksi soveltuvan tiedon yksilöimiseen, keräämiseen, hankkimiseen ja säilyttämiseen. |

8. | Varmista, että menettelyitä noudatetaan, kun käsitellään todistusaineistoa kurinpito- tai juridisia toimenpiteitä varten. |

9. | Varmista, että tapahtumista kirjataan riittävät lokitiedot tapahtumien analysoimiseksi. |

Lisätietoja

Tiedonhallintalaki 906/2019: 4.2§, 13§, 15§, 17§

NIST CSF RS.AN-1, RS.AN-3, DE.AE-2 (englanniksi)

CIS CSC 8, 16 (englanniksi)

ISO/IEC 27001:2022 A.8.15, A.5.25, A.5.28

JulKri HAL-08, TEK-13

Katakri 2020 I-10, I-11, T-07

PiTuKri JT-01, TJ-04, TJ-05

VAHTI 3/2009, VAHTI 8/2017 (kappale 4.3)

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

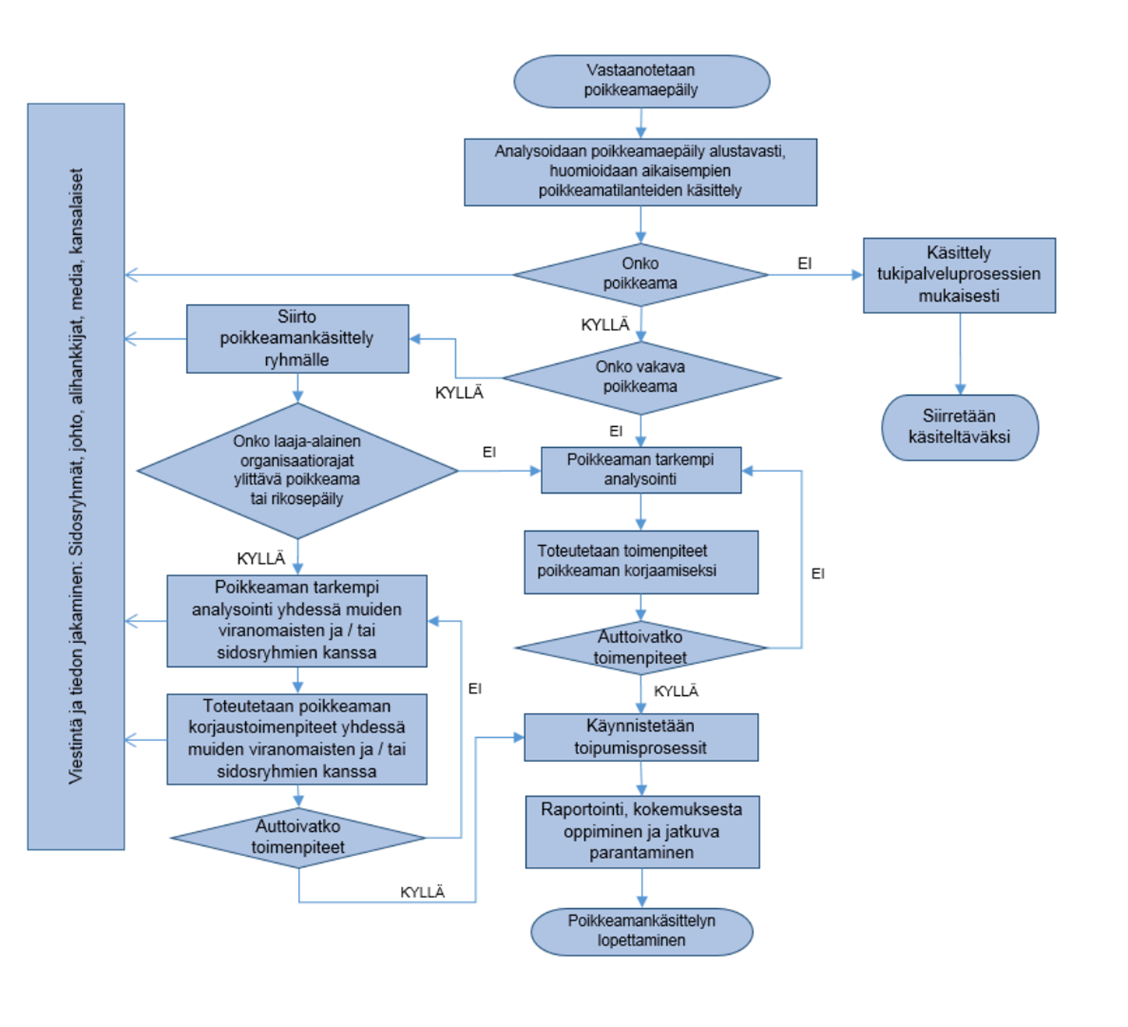

Esimerkki: Poikkeamanhallintaprosessista

Lähde: Tietoturvapoikkematilanteiden hallinta, VAHTI 8/2017, Valtiovarainministeriö

1. | Varmista, että poikkeamanhallintaprosessissa otetaan huomioon digitaalisen turvallisuuden häiriöiden vaikutuksen arviointi organisaation toimintaan ja määritä tapahtuman käsittelyn prioriteetti sen perusteella. |

2. | Määrittele luokitteluasteikko, jonka perusteella digitaalisen turvallisuuden tapahtumat ja häiriöt voidaan luokitella ja priorisoida. |

3. | Luokittele digitaalisen turvallisuuden poikkeamat luokitteluasteikon perusteella. |

4. | Digitaalisen turvallisuuden poikkeama on toteutunut riski, joten huomioi sen vaikutus riskienarviontiin. |

Lisätietoja

Tiedonhallintalaki 906/2019: 4.2§, 13§, 15.1§

NIST CSF DE.AE-4, RS.AN-2, RS-AN-4 (englanniksi)

CIS CSC 17 (englanniksi)

ISO/IEC 27001:2022 A.5.25, A.5.27

JulKri HAL-08, TEK-13

Katakri 2020 I-11, T-06, T-07

PiTuKri JT-01, TJ-04, TJ-05

VAHTI 3/2009, VAHTI 2/2012, VAHTI 2/2016, VAHTI 8/2017

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Poikkeamatyypin luokittelusta

| Poikkeamaluokka | Poikkeamatyyppi | Esimerkki |

|---|---|---|

Loukkaava tietosisältö | Roskaposti | vastaanottajan kannalta ei-toivottu keskusteluryhmä tai sähköpostiviesti, jokausein lähetetään mainostarkoituksessa suurelle vastaanottajajoukolle yhdellä kertaa. Roskapostia saatetaan lähettää myös häirintätarkoituksessa. |

| Vihapuhe | Häpäisevää tai syrjivää viestintää. | |

| Lapsiin kohdistuva laiton sisältö, väkivalta | Lapsiporno, raaka väkivalta, jne. | |

| Haittakoodi | Virus | Ohjelmisto, joka on tarkoituksellisesti asennettu järjestelmään haitallisessa mielessä. Ohjelmiston aktivoituminen edellyttää yleensä käyttäjän toimia. |

| Mato | ||

| Troijalainen | ||

| Vakoiluohjelma | ||

| Rootkit | ||

| Tiedon kerääminen | Verkkoskannaus | Verkon rakenteen ja siinä olevien järjestelmien saavutettavuuden automaattinen tiedustelu. |

| Verkon nuuskinta | Verkon nuuskinnan tarkoituksena on seurata verkon liikennettä, valvoa sitä tai hankkia tietoja verkossa liikkuvista viesteistä ja salasanoista. | |

| Sosiaalinen tiedustelu | Ihmisten väliseen toimintaan perustuvaa tiedustelua, esimerkiksi esiintymistä puhelimessa jonain toisena henkilönä kuin itsenään tai valheellisesti jonkun organisaation edustajana luottamuksellisten tietojen hankkimiseksi. | |

| Tunkeutumisyritys | Tunnetun haavoittuvuuden hyväksikäyttö | Tunkeutuminen tietojärjestelmään tai verkkoon yleisesti tunnetun haavoittuvuuden avulla. |

| Kirjautumisyritys | Palveluun pyritään tunkeutumaan kirjautumisen kautta hyödyntämällä esim. salasanalistoja. | |

| Uusi tunkeutumistapa | Palveluun tai verkkoon tunkeutuminen ennalta tuntemattoman haavoittuvuuden avulla. | |

| Laiton tunkeutuminen | Pääkäyttäjätilin murto | Laiton tunkeutuminen verkkoon tai tietojärjestelmään. Tunkeutumisessa saatetaan hyödyntää haavoittuvuutta tai se voidaan myös tehdä paikallisesti. Sisältää myös bottiverkon osana toimimisen. |

| Peruskäyttäjän tilin murto | ||

| Ohjelmiston murtaminen | ||

| Päätelaite osana bottiverkkoa | ||

| Tiedon saatavuusongelma | Palvelunestohyökkäys | Saatavuusongelmat voivat johtua erilaisista palvelunestohyökkäyksistä tai esim. sähkönsyöttöön liittyvistä ongelmista. |

| Sabotaasi | ||

| Sähkökatkos | ||

| Tietoaineistoturvallisuus | Luvaton pääsy tietoon | Tietoaineistoon liittyvät poikkeamat voivat liittyä mm. käyttäjätilin tai sovelluksen murtamiseen, verkon nuuskimiseen tai virheellisen konfigurointiin. |

| Tietojen luvaton muokkaus | ||

| Petos | Palvelujen laiton käyttö | Palvelujen käyttö laittomaan tarkoitukseen. |

| Tekijänoikeusrikkomus | Lisensoimattoman sovelluksen asentaminen tai myyminen. | |

| Toisena henkilönä esiintyminen | Identiteettivarkaudet. | |

| Tietojen kalastelu | Salassa pidettävän tai sensitiivisen tiedon kalastelu. | |

| Haavoittuvuus | Järjestelmä on avoin väärinkäytölle | Järjestelmässä on paikkaamattomia haavoittuvuuksia tai järjestelmä on konfiguroitu virheellisesti. |

| Joku muu | Kaikki muut poikkeamat, jotka eivät sovi muihin luokkiin |

Lähde: Tietoturvapoikkeamatilanteiden hallinta, VAHTI 8/2017, taulukko 5, Valtiovarainministeriö