Voit antaa sivustoon liittyvää palautetta lähettämällä sähköpostia osoitteeseen digiturva@dvv.fi.

Toimenpiteet poikkeamien havaitsemiseen:

Huom! | TASO 1 > TASO 2 |

|---|---|

Toimenpiteet on jaoteltu kahdelle tasolle siten, että perustason toimenpiteet toimivat pohjana edistyneemmän tason toimenpiteille. TASO 1: Perustason kyvykkyydet TASO 2: Edistyneemmät kyvykkyydet |

1. | Määritä valvottavat kohteet tunnistettujen kriittisten suojattavien kohteiden perusteella. |

2. | Määritä valvottavien kohteiden valvontakäytännöt luvattoman käytön havaitsemiseksi kattaen:

|

3. | Määritä suojattavien kohteiden tapahtumalokit

|

4. | Määritä lokitiedoille riittävän pitkä säilytysaika, jotta niitä voidaan käyttää havaittujen tapahtumien analysointiin. |

5. | Käytä keskitettyä lokienhallintaa, mikäli mahdollista ja varmista, ettei lokeja pääse muokkamaan. |

6. | Määritä digitaalisen turvallisuuden vaatimukset palvelutarjoajille ja kumppaneille sekä varmista, että ne on huomioitu kumppanisopimuksissa:

|

7. | Tutustu myös oheisiin ohjeisiin ja suosituksiin:

|

Lisätietoja

Tiedonhallintalaki 906/2019: 13§, 15§, 17§

- NIST CSF DE-AE-3, DE.CM-1, DE.CM-3, DE.CM-6, DM.CM-7 (englanniksi)

CIS CSC 1, 2, 8, 9, 13, 15 (englanniksi)

- ISO/IEC 27001:2022 A.5.28, A.8.15

- JulKri HAL 02.1, HAL-07, TEK-04, TEK-10, TEK-12, TEK-13, TEK-14, TEK-17, TSU-14

Katakri 2020 I-10, I-11, T-07

PiTuKri JT-01, TJ-04, TJ-05

VAHTI 3/2009, VAHTI 8/2017 (kappale 3.8)

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

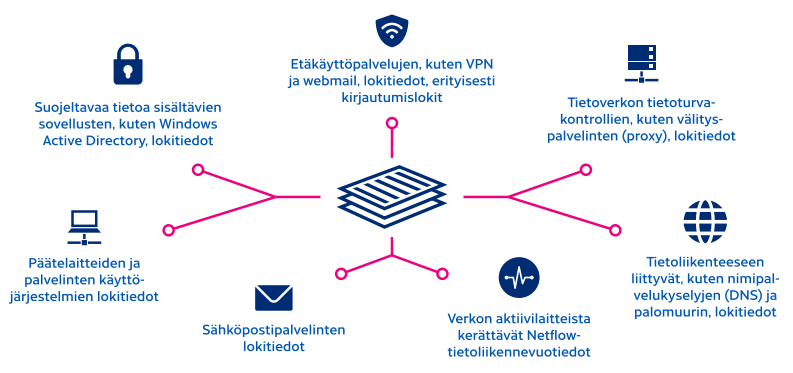

Esimerkki: Lokitietojen keräämisestä eri tietolähteistä

Lähde: Opas tietomurtojen havaitsemiseen, Kyberturvallisuuskeskus

ESIMERKKI

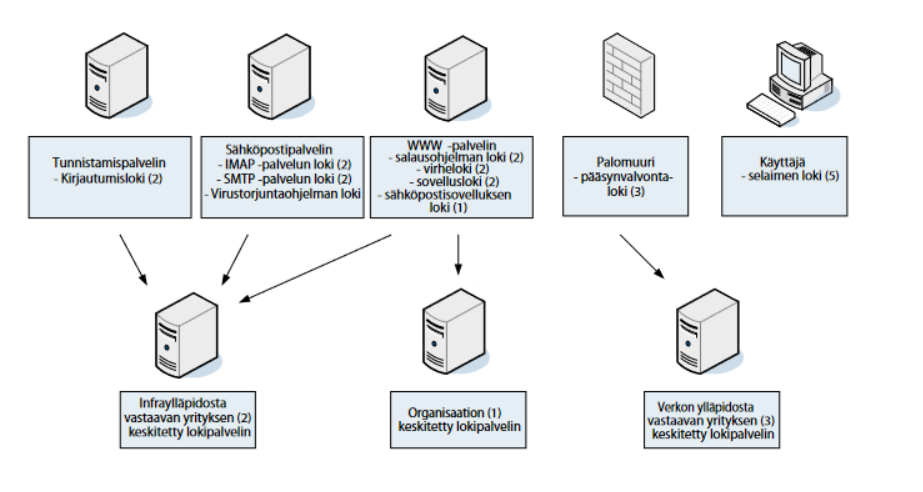

Esimerkki: Lokien muodostumisesta eri laitteissa sekä niiden kerääminen keskitettyihin lokipalvelimiin eri organisaatioissa.

Lähde: Lokiohje, VAHTI 3/2009, Valtiovarainministeriö

Lokitietojen tulee olla vain niihin oikeutettujen käytössä, eli lokitietoihin pääsy tulee rajoittaa käyttövaltuushallinnan kautta vain niille, joiden työtehtävään on organisaation toimesta määritelty lokienhallinnan kuuluvan. |

1. | Määritä hyväksyttävän käytön ohje sisältäen muun muassa laitteiden hyväksyttävän käytön ohjeet. |

2. | Määritä politiikka, joka kieltää luvattomien ohjelmien asentamisen. |

3. | Määritä käyttöoikeudet vähimpien oikeuksien periaatteella (esim. ei paikallisia admin-oikeuksia). |

4. | Valvo työkaluilla tietokoneille asennettuja ohjelmistoja. |

5. | Ota käyttöön haittaohjelmien havaitsemis- ja esto-ohjelmat ja pidä ne ajan tasalla. |

6. | Määritä tietoturvakontrollit mobiililaitteiden haittaohjelmien havaitsemiseksi:

|

7. | Laadi jatkuvuussuunnitelmat haittaohjelmahyökkäysistä toipumista varten. |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF DE.CM-4, DE.CM-5 (englanniksi)

CIS CSC 9, 10 (englanniksi)

ISO/IEC 27001:2022 A.8.7, A.8.8, A.8.19

JulKri TEK-03, TEK-11

- Katakri 2020 I-08, I-09, I-16

PiTuKri JT-02, JT-04, MH-01

Linkit johtavat ulkoisille sivustoille.

1. | Testaa kriittisten suojattavien kohteiden havainnointimenettelyt säännöllisten testien avulla. |

2. | Huomioi havainnointiprosessien testaus myös uusien laitteiden, järjestelmien ja ohjelmistojen käyttöönotossa, kehittämisessä ja ylläpidossa. |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF DE.DP-3 (englanniksi)

ISO/IEC 27001:2022 A.8.29

JulKri TEK-17, VAR-03.1

Katakri 2020 I-13, I-16

PiTuKri MH-01, MH-02

Linkit johtavat ulkoisille sivustoille.

1. | Määritä fyysiset turva-alueet ja niiden kulunvalvonta. |

2. | Katselmoi säännöllisesti kulunvalvontaraportit erityisesti turva-alueiden osalta. |

Lisätietoja

Tiedonhallintalaki 906/2019: 4§, 14§

NIST CSF DE.CM-2 (englanniksi)

ISO/IEC 27001:2022 A.7.1, A.7.2

JulKri FYY-02, FYY-05, FYY-06, FYY-07, TEK-09

- Katakri 2020 F-03, F-05, F-06, I-17, I-18

PiTuKri FT-02, IP-03, JT-05, SA-02

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Toimitilojen vyöhykkeistäminen turvatasojen mukaisesti

Lähde: Senaatti-kiinteistöt

1. | Määritä hälytysrajat, joiden perusteella havaittujen tapahtumien käsittely priorisoidaan ja mahdollisesti eskaloidaan. |

2. | Hyödynnä hälytysrajojen määrittelyssä aiemmin analysoituja tapahtumia, tapahtumien luokittelumenetelmää ja vaikutusta toiminnalle. |

3. | Hyödynnä hälytysrajojen määrittelyssä automaatiota (esim. poikkeavan käytön tunnistus). |

Lisätietoja

Tiedonhallintalaki 906/2019: 4.2§, 13§

NIST CSF DE.AE-5 (englanniksi)

CIS CSC 13 (englanniksi)

ISO/IEC 27001:2022 A.5.25

JulKri HAL-08, TEK-13

- Katakri 2020 I-11, T-07

PiTuKri JT-01, TJ-04, TJ-05

VAHTI 3/2009, VAHTI 8/2017

Linkit johtavat ulkoisille sivustoille.

1. | Luo tietoturvallisuuden vuosikelloon perustuva kriittisten suojattavien kohteiden haavoittuvuus- ja tunkeutumistestausohjelma. |

2. | Täydennä haavoittuvuus- ja tunkeutumistestauksia tarvittaessa muilla tietoturvatesteillä (esim. Red Teaming -harjoituksilla). |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF DE.CM-8 (englanniksi)

CIS CSC 7 (englanniksi)

ISO/IEC 27001:2022 A.8.8

JulKri HAL-07, TEK-19

- Katakri 2020 I-19

PiTuKri KT-04

VAHTI 2/2016

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

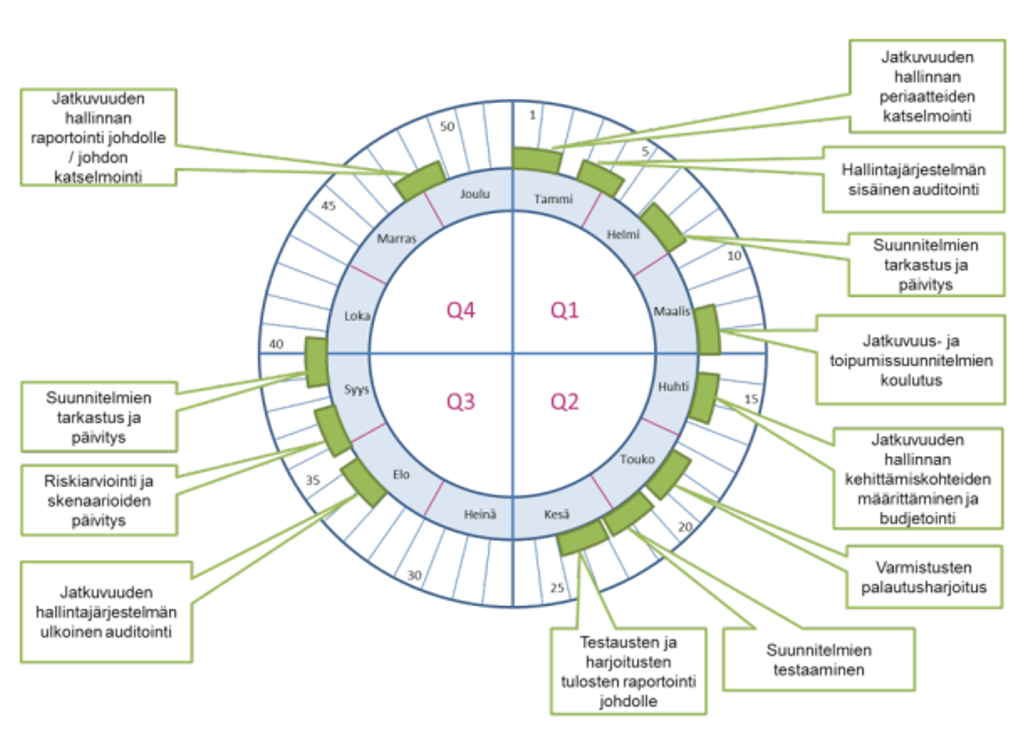

Esimerkki: Jatkuvuuden hallinnan vuosikellosta

Lähde: Toiminnan jatkuvuuden hallinta, VAHTI 2/2016, liite 1, Valtiovarainministeriö

ESIMERKKI

Esimerkki: Erilaisia tietoturvatestauksia

Verkkoskannaus

Verkkoskannauksessa etsitään verkkolaitteita, avoimia portteja ja palveluita, jotka vastaavat kyselyihin verkossa, tunnistetaan verkon heikkouksia sekä kerätään tietoa verkon toiminnasta. Passiivisessa verkkoskannauksessa käytetään työkalua (network sniffer) verkkoliikenteen valvontaan, aktiivisten verkkolaitteiden IP-osoitteiden keräämiseen, havaittujen käyttöjärjestelmä- ja laiteohjelmistoversiotietojen kokoamiseen sekä avoimien porttien löytämiseen. Aktiivisessa verkkoskannauksessa lähetetään yleensä automaattisen testaustyökalun avulla verkkoon erilaisia viestejä, esim. pakettien lähetys yleisiin tietoliikenneportteihin sen selvittämiseksi, mitkä portit ovat aktiivisia. Työkalun keräämiä tietoja voidaan hyödyntää tunkeutumistestaukseen, verkon topologian selvittämiseen, palomuuri- ja IDS-konfiguraatioiden määrittämiseen ja haavoittuvuuksien löytämiseen verkkokokoonpanosta ja järjestelmistä.

Haavoittuvuusskannaus

Haavoittuvuusskannaus laajentaa verkkoskannausta tunnistamalla myös skannattujen kohteiden, kuten käyttöjärjestelmien, sovellusten ja avoimien porttien haavoittuvuuksia. Haavoittuvuudet voivat olla luonteeltaan joko sellaisia, joihin on saatavissa korjauspäivitys tai sellaisia, joihin ei ole vielä korjausta mutta joita jo hyödynnetään hyökkäyksissä (ns. nollapäivähaavoittuvuus).

Langaton skannaus

Langattomattomat tekniikat yksinkertaisimmillaan mahdollistavat yhden tai useamman laitteen viestinnän ilman fyysistä yhteyttä, kuten verkkokaapeleita. Langattomat tekniikat vaihtelevat yksinkertaisista teknologioista, kuten langattomista näppäimistöistä ja hiiristä monimutkaisiin matkapuhelinverkkoihin ja organisaatioiden langattomiin lähiverkkoihin (WLAN). Langattomien laitteiden määrän lisääntyessä on tärkeää, että organisaatiot testaavat ja suojaavat aktiivisesti langattomia ympäristöjään. Langattomat skannaukset auttavat organisaatioita määrittämään korjaavia toimenpiteitä langattomien verkkojen aiheuttamien riskien vähentämiseksi.

Tunkeutumistestaus

Tunkeutumistestauksessa tietoturvatestaajat jäljittelevät todellisia hyökkäyksiä tunnistaakseen menetelmiä sovellusten, tietojärjestelmien tai tietoverkon suojausominaisuuksien kiertämiseksi. Tunkeutumistestauksessa hyödynnetään esimerkiksi verkkoskannauksessa ja/tai haavoittuvuusskannauksessa tunnistettuja haavoittuvuuksia.

Tunkeutumistestaus voi sisältää myös ei-teknisiä hyökkäysmenetelmiä esimerkiksi tietoturvatestaaja saattaa tunketutua fyysisesti organisaation tiloihin päästäkseen käsiksi sisäverkkoon ja laitteisiin (esimerkiksi asentamalla vakoilulaitteita), varastaakseen laitteita ja tietoja tai häiritäkseen verkkoviestintää.

Sosiaalinen manipulointi

Sosiaalisessa manipuloinnissa yritetään huijata joku paljastamaan tietoja (esim. salasana), joiden avulla voidaan hyökätä järjestelmiin tai tietoverkkoihin. Tällä testauksella testataan käyttäjien tietoturvatietoisuutta ja yritetään löytää heikkouksia ihmisten käyttäytymisessä, kuten esimerkiksi sovittujen menettelytapojen noudattamatta jättäminen. Sosiaalista manipulointia voidaan tehdä analogisesti (esim. henkilökohtaisesti tai puhelimitse) tai digitaalisesti (esim. sähköpostitse tai pikaviestitse). Eräs sosiaalisen manipulaation muoto on tietojenkalastelu (phishing), jossa hyökkääjät yrittävät varastaa tietoja, kuten esimerkiksi luottokorttitietoja, sosiaaliturvatunnuksia, käyttäjätunnuksia tai salasanoja.

Lähde: Techical Guide to Information Security Testing and Assessment, U.S. Department of Commerce, National Institute of Standards and Technology (NIST)