Voit antaa sivustoon liittyvää palautetta lähettämällä sähköpostia osoitteeseen digiturva@dvv.fi.

Toimenpiteet riskienhallintaan:

Huom!

| TASO 1 > TASO 2 |

|---|---|

Toimenpiteet on jaoteltu kahdelle tasolle siten, että perustason toimenpiteet toimivat pohjana edistyneemmän tason toimenpiteille. TASO 1: Perustason kyvykkyydet TASO 2: Edistyneemmät kyvykkyydet |

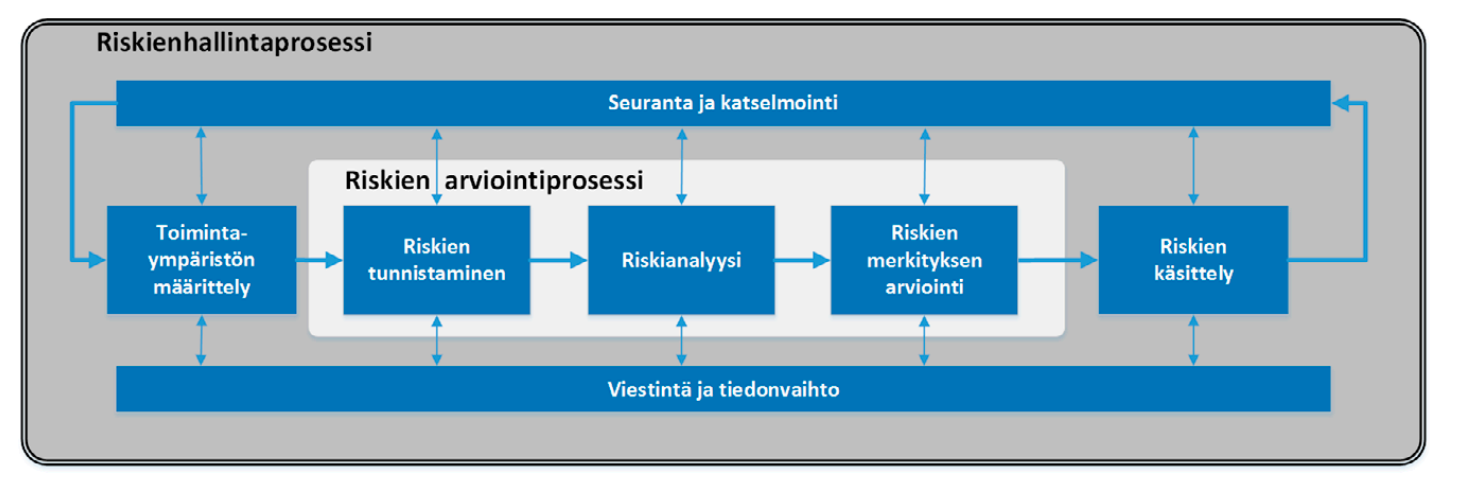

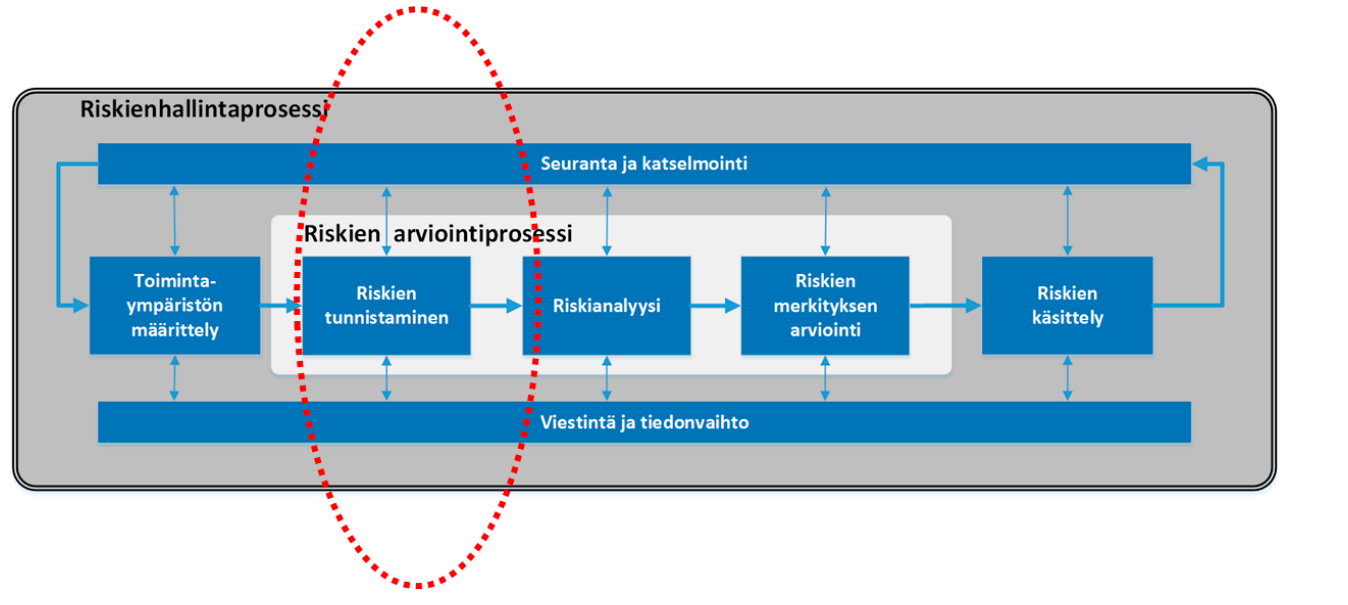

Riskienhallintaprosessi.

1. | Tunnista riskienhallintaprosessiin ja riskienhallintatoimenpiteisiin liittyvät sidosryhmät ja sovi riskienhallintamenettelyistä heidän kanssaan. |

2. | Varmista, että digitaalisen turvallisuuden riskienhallinnasta on sovittu kumppanisopimuksissa: |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF ID.RM-1 (englanniksi)

ISO/IEC 27001:2022 Kappaleet 6.1.2, 6.1.3, 8.2, 8.3 ja 9.3.2

- ISO 27005:2018

- ISO 31000:2018

JulKri FYY-01, HAL-06, TSU-16

- Katakri 2020 T-01, T-02, T-03, F-02

PiTuKri TJ-03

Riskienhallinnan käsikirja valtionhallinnon toimijoille

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

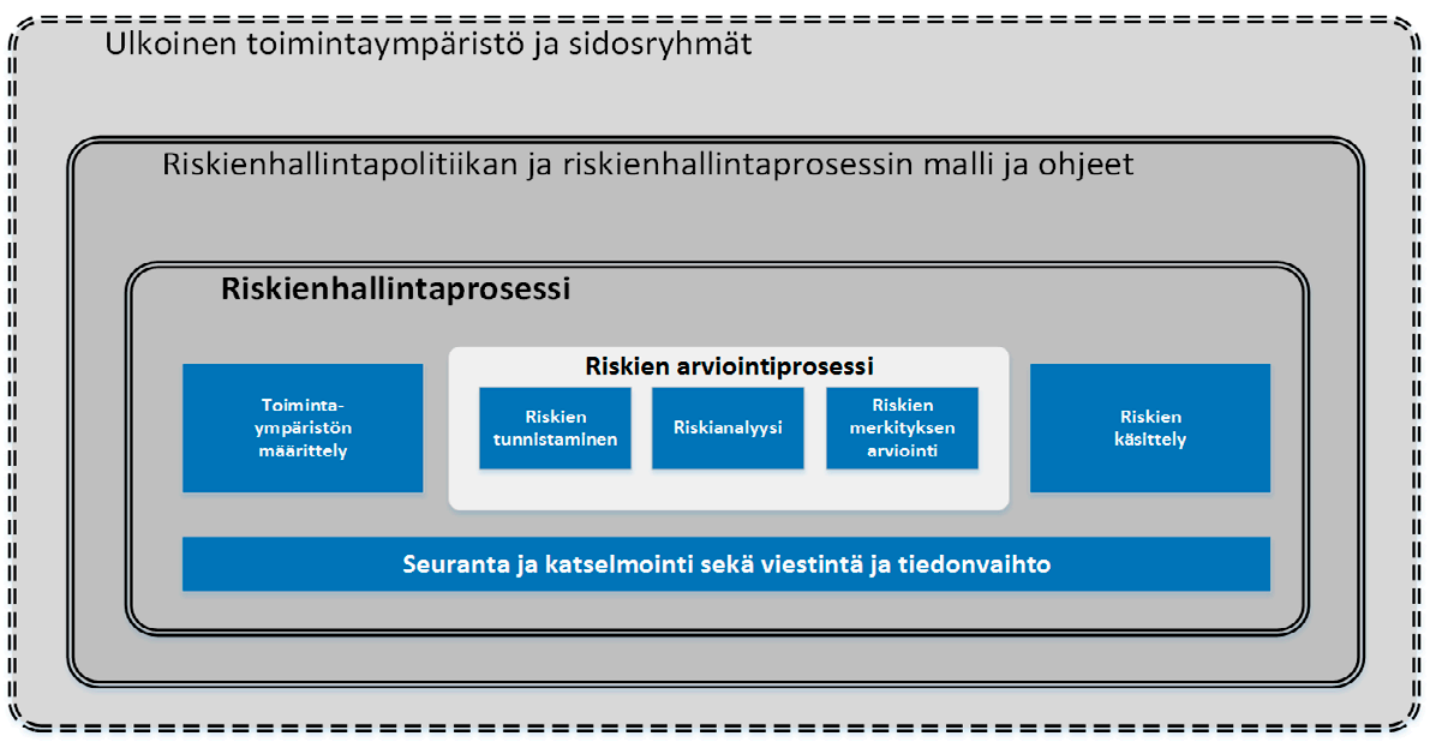

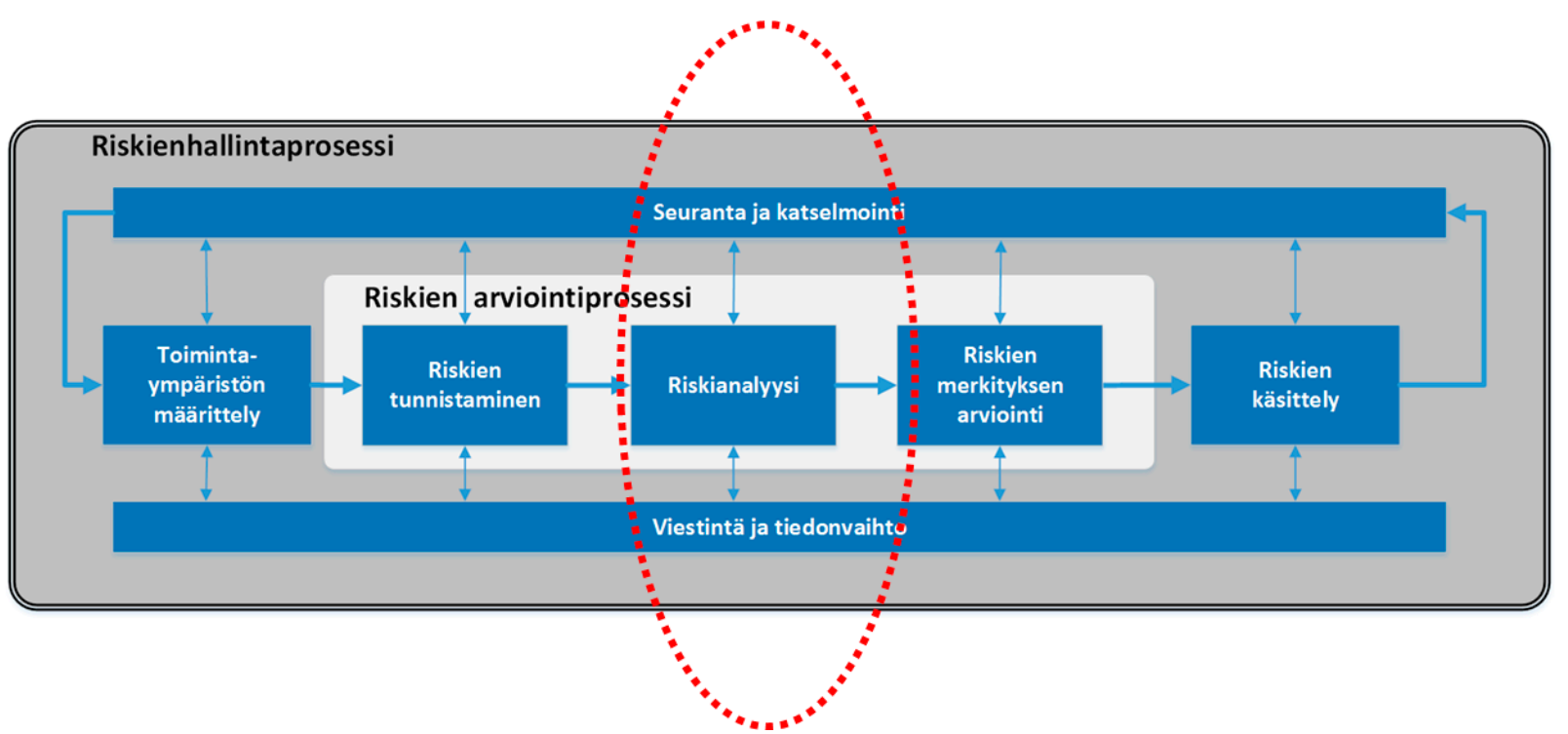

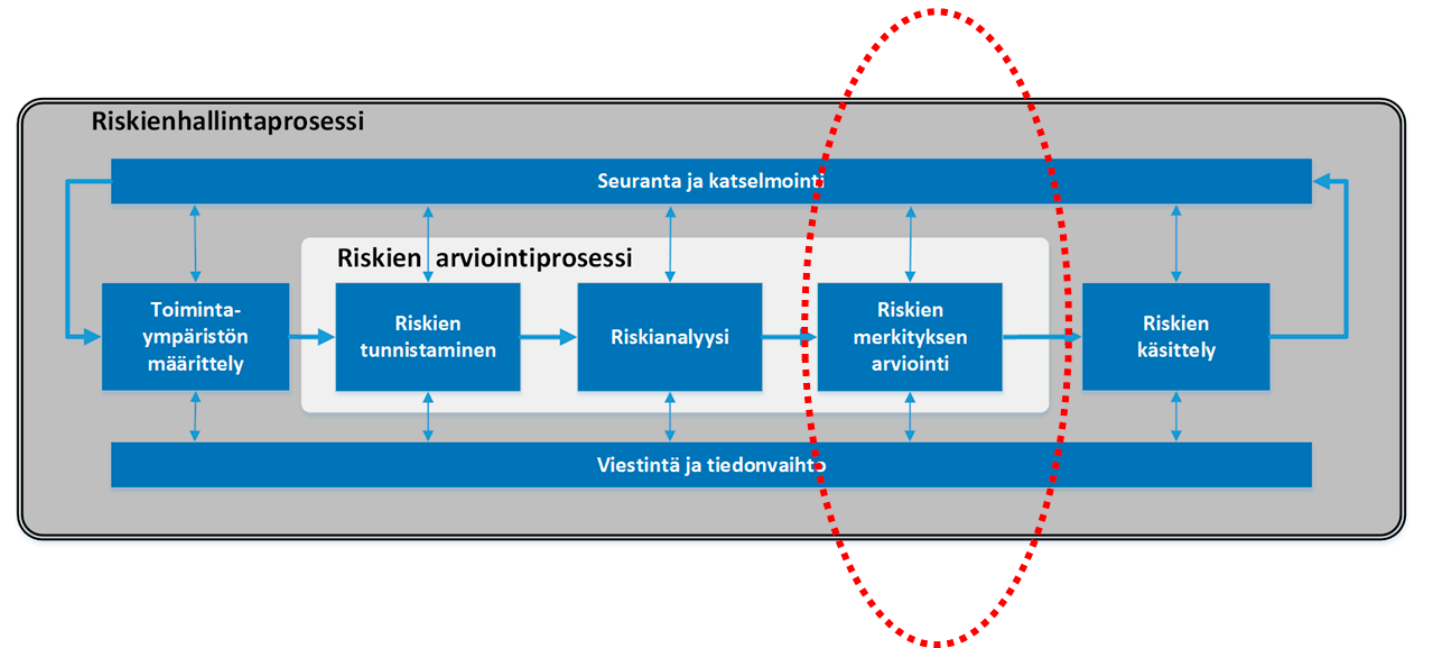

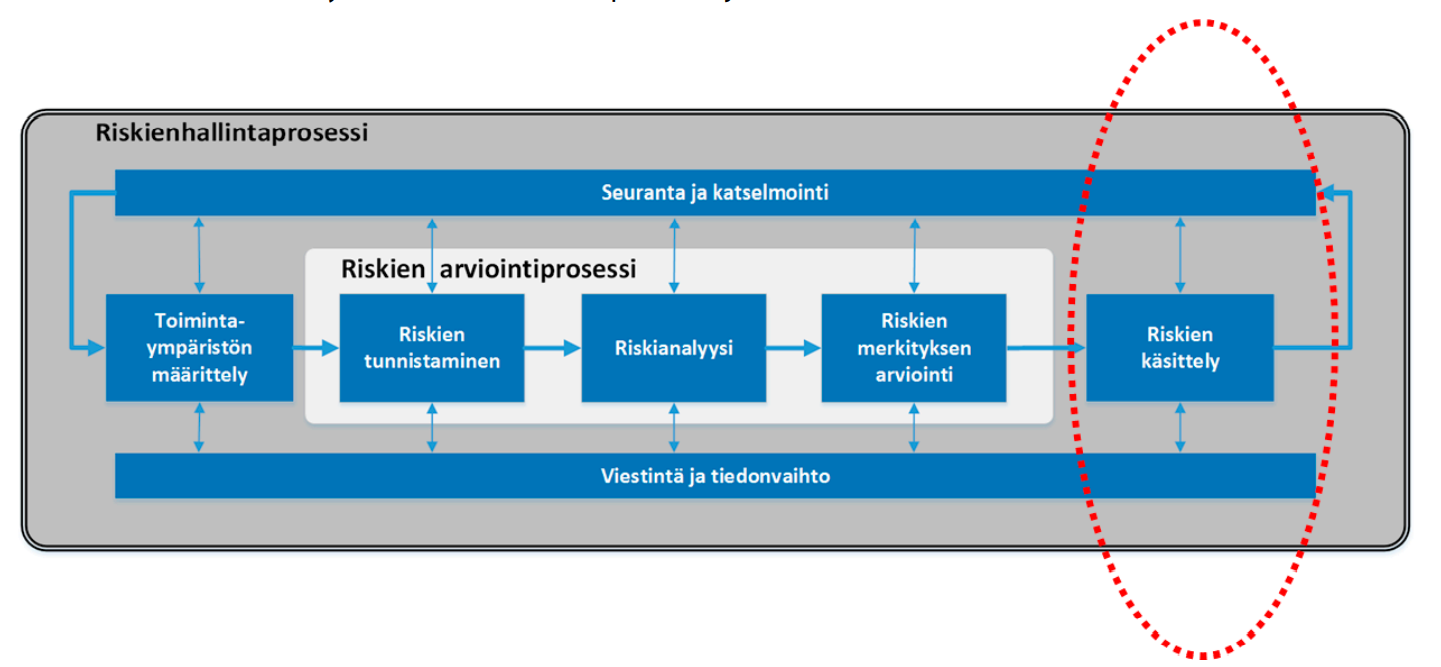

Esimerkki: Riskienhallinnan viitekehys. Jokainen organisaatio vastaa itse omista riskienkäsittelyä koskevista päätöksistään ja niiden perusteella tehtävistä toimenpiteistä

Lähde: VM 22/2017. Kuva perustuu standardiin SFS-ISO 31000

RISKIENHALLINTAPOLITIIKKA

|

1. | Organisaation johto määrittää organisaation riskiensietokyvyn pohjautuen organisaation rooliin kriittisessä infrastruktuurissa ja toimialalla. |

2. | Määritä tunnistetuille riskeille hyväksyttävä riskinsietotaso. |

3. | Tiedota organisaation riskinsietokyky tunnistettujen riskien osalta tarvittaville sisäisille ja ulkoisille sidosryhmille. |

4. | Katso myös Tiedonhallintalautakunnan suositus tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 6: Riskienhallinta). |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF ID.RM-2, ID.RM-3 (englanniksi)

ISO/IEC 27001:2022 Kappaleet 6.1.3 ja 8.3

JulKri FYY-01, HAL-06, TSU-16

Katakri 2020 T-03, F-02

PiTuKri TJ-03

Riskienhallinnan käsikirja valtionhallinnon toimijoille

Linkit johtavat ulkoisille sivustoille.

RISKINSIETOKYKY

RISKINOTTOHALU

RISKIENHALLINNAN VIESTINNÄSTÄ

|

1. | Määrittele tietoturva- ja tietosuojariskienhallinta osaksi organisaation yleisiä riskienhallintaprosesseja. |

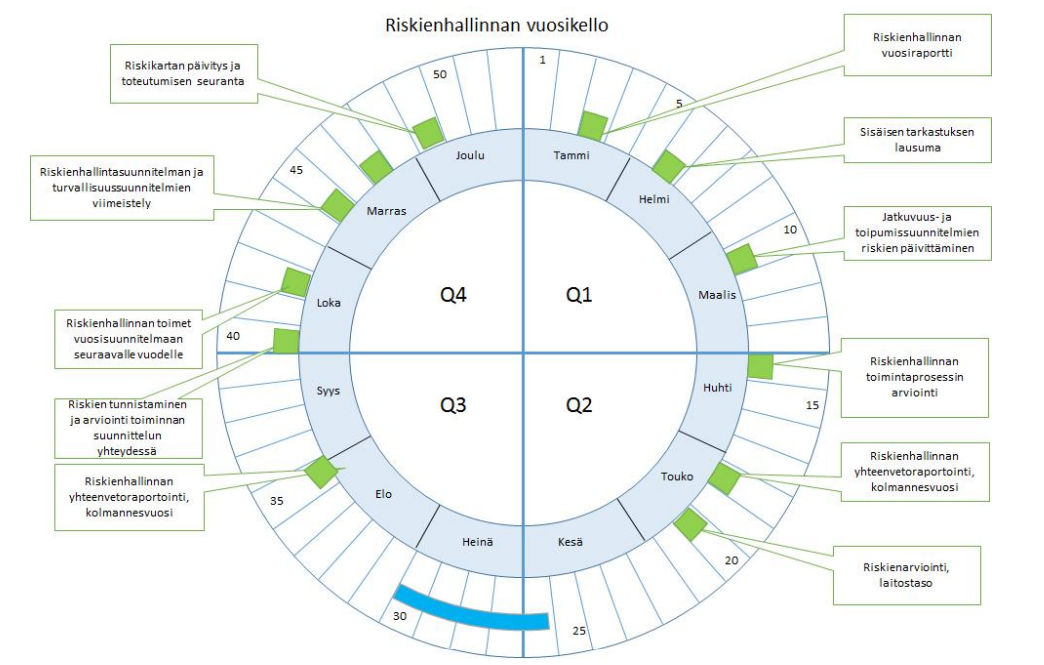

2. | Varmista, että digitaalisen turvallisuuden riskejä arvioidaan ja käsitellään riskienhallinnan vuosikellon mukaisesti. |

3. | Tutustu myös oheisiin suosituksiin:

|

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF ID.RM-2, ID.RM-3 (englanniksi)

ISO/IEC 27001:2022 Kappaleet 6.1.3 ja 8.3

JulKri FYY-01, HAL-06, TSU-16

Katakri 2020 T-03, F-02

PiTuKri TJ-03

Riskienhallinnan käsikirja valtionhallinnon toimijoille

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Riskienhallinnan vuosikellosta

Riskienhallinnan vuosittaiset toimenpiteet tulisi kuvata vuosikelloon ja riskienhallinnassa tulisi käsitellä myös digitaalisen turvallisuuden riskejä. Vuosikello voi olla organisaation toiminnan ja talouden suunnittelun vuosikello tai erillinen riskienhallinnan (kuten oheisessa kuvassa) tai digitaalisen turvallisuuden vuosikello. Lisää esimerkkejä riskienhallinnan vuosikellosta VAHTI 22/2017 riskienhallintaohjeen liitteestä 4.

Julkisen hallinnon digitaalisen turvallisuuden riskejä kartoitettiin Digi- ja väestötietoviraston riskikyselyssä.

Alla olevassa taulukossa on lueteltu muutamia yleisimpiä riskiväitteitä.

Riskiväite | Riskiluku (keskiarvo A) | Todennäköisyys (keskiarvo G) |

|---|---|---|

Viranomaisten toimintaan ja palveluihin kohdistuu tahallisia vakavia tietoturvahyökkäyksiä. | 5,3 | 2,2 |

Kriittiseen fyysiseen infrastruktuuriin ja tietoverkkoihin kohdistuu vakavia väärinkäytöksiä, haitantekoa, sabotaaseja tai tietoturvahyökkäyksiä. | 5,2 | 2,0 |

Tiedonhallintayksikön toimialat ylittävistä prosesseista, ICT-toimittajista, alihankkijoista ja tuotantoympäristöistä koostuvan kompleksisen kokonaisuuden hallinta epäonnistuu, mikä aiheuttaa häiriöitä ja palvelukatkoja. | 4,8 | 2,2 |

Tietovarantojen tietoturva vaarantuu merkittävästi, johtuen keskeisesti kiireestä ja resursointivajeesta. | 4,7 | 2,0 |

Säädösten, määräysten ja ohjeiden ylimitoitus, ajantasaisuuden puute, virheellisyys, muutosten nopeus tai muut sääntelyn laatuun liittyvät ominaisuudet aiheuttavat kohtuuttomia velvoitteita. | 4,6 | 2,3 |

Pilvipalvelujen riskejä ei tunneta riittävästi, jolloin niiden hallintatoimet - joko sopimuksilla tai muilla keinoilla - ovat epäselviä ja tilannekuva puutteellinen. | 4,6 | 2,1 |

Digitaaliseen turvallisuuteen ei ole kohdennettu riittävästi taloudellisia resursseja. | 4,5 | 2,2 |

Digitaalisen turvallisuuden osaamista ei ole käytettävissä riittävästi. | 4,5 | 2,2 |

Häiriötilanteiden jälkeen ei kyetä palauttamaan tietoja käyttöön eli menetetään tietoa, immateriaalioikeuksia tai ohjelmistoja. | 4,3 | 1,7 |

Digitaalista turvallisuutta ei ymmärretä, arvosteta tai huomioida toiminnan suunnittelussa. | 4,2 | 2,0 |

1. | Arvioi kriittisten tietojärjestelmien, komponenttien ja palveluiden toimittajat ja muut kriittiset sidosryhmät riskienhallintaprosessin avulla. |

2. | Tutustu myös Tiedonhallintalautakunnan suositukseen turvallisuusluokiteltavien asiakirjojen käsittelystä pilvipalvelussa (Kappale 4: Turvallisuusluokiteltavien asiakirjojen käsittelyssä käytettävien pilvipalveluiden ja niiden tarjoajien luotettavuuden arvioinnista). |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF ID.SC-2 (englanniksi)

CIS CSC 15 (englanniksi)

ISO/IEC 27001:2022 A.5.22

JulKri HAL-06, TSU-16

Riskienhallinnan käsikirja valtionhallinnon toimijoille

Linkit johtavat ulkoisille sivustoille.

Lähde: VM 22/2017. Kuva perustuu standardiin SFS-ISO 31000 |

1. | Määrittele menettely, kuinka sekä sisäisistä että ulkoisista lähteistä (esim. haavoittuvuusskannaus) saadaan ajanmukaista tietoa tietojenkäsittely-ympäristön haavoittuvuuksista haavoittuvuuksien- ja poikkeamanhallintaprosessien käsiteltäväksi. |

2. | Kerää tietoa keskitetysti suojattaviin kohteisiin ja omaisuuteen liittyvistä haavoittuvuuksista ja luokittele tunnistetut haavoittuvuudet niiden toiminnalle kohdistuvan uhan perusteella. |

3. | Määrittele prosessi kriittisten järjestelmien haavoittuvuuksien tarkastukseen tietojenkäsittely-ympäristön muutosten yhteydessä. |

4. | Yksilöi havaittuihin haavoittuvuuksiin liittyvät riskit ja määrittele riskin mukaiset toimenpiteet. |

5. | Hyödynnä haavoittuvuusskannaukseen tarkoitettuja työkaluja. |

6. | Määrittele menettely, jolla vastataan tilanteeseen, jossa tunnistettuun haavoittuvuuteen ei ole soveltuvaa korjausta (esim. jäännösriskin hyväksyminen riskienhallintaprosessissa). |

7. | Luo kanava havaittujen tietoturvaheikkouksien raportointiin. |

8. | Seuraa Kyberturvallisuuskeskuksen sekä kansainvälisiä haavoittuvuustiedotteita, kuten esimerkiksi: |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§, 15§

NIST CSF ID.RA-1, PR.IP-12, RS.AN-5, RS.MI-3 (englanniksi)

CIS CSC 7 (englanniksi)

ISO/IEC 27001:2022 A.8.8, A.8.26, A.5.36

- JulKri HAL-07, TEK-19

Katakri 2020 T-07, I-03, I-11, I-16, I-19

PiTuKri KT-04, TJ-04, MH-01

Riskienhallinnan käsikirja valtionhallinnon toimijoille

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Haavoittuvuuksien eskaloitumisesta erityyppisiksi riskeiksi

Haavoittuvuuksiin liittyvät tekniset riskit voivat aiheuttaa tietovuodon ja ne voivat eskaloitua uusiksi muun tyyppisiksi riskeiksi, jotka pahimmillaan voivat uhata jopa organisaation toimintaa. Tarkastellaan asiaa esimerkin avulla. Teknisiä riskejä ovat esimerkiksi:

- Viallinen valtuutus, jolloin esimerkiksi palvelun käyttämää URL-osoitetta manipuloidaan hakemaan joku muu tieto-objekti kuin mikä olin alunperin tarkoitus ja lopputuloksena saadaan luvaton pääsy tietoon tai tietojärjestelmään.

- Viallinen tunnistautuminen, jolloin tunnistustiedot joko päätellään, kaapataan tai tunnistustietojen validointi kyetään ohittamaan ja lopputuloksena saada luvaton pääsy tietoon tai tietojärjestelmiin.

- Injektioriski, jolloin palveluun saadaan syötettyä luvatonta ohjelmakoodia, tietokantakyselyjä tai komentoja ja lopputuloksena saadaan luvaton pääsy tieto tai tietojärjestelmään.

Edellä mainitut tekniset riskit voivat aiheuttaa tietovuodon ja tiedon luokittelun sekä kriittisyyden mukaisesti tietovuoto voi eskaloitua muiksi riskeiksi, esimerkiksi:

- Vahinkoriskiksi:

- Tietovuoto voi sisältää turvallisuusluokiteltua tietoa aiheuttaen vahinkoa organisaatiolle.

- Tietovuoto voi sisältää arkaluontoista henkilötietoa aiheuttaen vahinkoa henkilölle.

Tietovuoto voi sisältää tietoa, jolla voidaan tehdä fyysistä vahinkoa esimerkiksi teollisuuden ohjauslaitteiden luvattoman käytön kautta.

- Taloudelliseksi riskiksi:

Tietovuoto voi aiheuttaa organisaatiolle vahingonkorvausvelvollisuuden tai sillä voi olla vaikutus organisaation rahoitukseen.

Tietovuoto voi aiheuttaa myös välillisiä taloudellisia riskejä, esimerkiksi palkanmaksujärjestelmään liittyvä tietovuoto voi pahimmillaan estää palkanmaksun ja aiheuttaa taloudellisia ongelmia työntekijöille.

- Toimintariskiksi:

Tietovuodolla voi olla negatiivinen vaikutus organisaation tai sen toimintayksikköjen toimintaan.

Tietovuoto voi esimerkiksi estää kriittisen tietojärjestelmän toiminnan ja sitä kautta estää organisaation tai sen jonkun toimintayksikön toiminnan.

Tietovuoto voi myös vaikuttaa organisaation toimintaan aiheuttamansa mainehaitan kautta.

- Strategiseksi riskiksi

Tietovuoto voi aiheuttaa myös strategisen tason riskin, mikä voi pahimmillään estää koko organisaation toiminnan tai strategisten tavoitteiden saavuttamisen.

Lähde: VM 22/2017. Kuva perustuu standardiin SFS-ISO 31000 |

1. | Tunnista ja dokumentoi sisäisten ja ulkoisten uhkien vaikutukset toimintaan. |

2. | Arvioi ja dokumentoi uhkien todennäköisyys. |

3. | Tutustu myös oheisiin suosituksiin:

|

Lisätietoja

Tiedonhallintalaki 906/2019: 13§, 15§

NIST CSF ID.RA-4 (englanniksi)

ISO/IEC 27001:2022 A.5.27, Kappale 6.1.2

JulKri FYY-01, HAL-06, TSU-16

- Katakri 2020 T-06, T-07

PiTuKri TJ-05, TJ-04

Riskienhallinnan käsikirja valtionhallinnon toimijoille

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

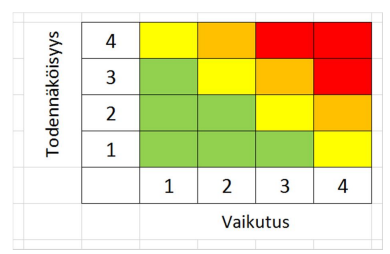

Esimerkki: Riskimatriisista (VM 22/2017, Liite 5, sivu 6)

RISKIANALYYSI Lähde: VM 22/2017. Kuva perustuu standardiin SFS-ISO 31000

|

1. | Tunnista digitaalisen turvallisuuden riskit ja arvioi niiden merkitys organisaation toiminnalle tunnistettujen haavoittuvuuksien ja uhkien sekä niiden todennäköisyys- ja vaikuttavuustietojen perusteella. |

2. | Katso myös Tiedonhallintalautakunnan suositus tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 6: Riskienhallinta). |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF ID.RA-5 (englanniksi)

CIS CSC 3, 7 (englanniksi)

ISO/IEC 27001:2022 A.8.8

JulKri FYY-01, HAL-06, TSU-16

Katakri 2020 I-19

PiTuKri KT-04

Riskienhallinnan käsikirja valtionhallinnon toimijoille

Linkit johtavat ulkoisille sivustoille.

RISKIN MERKITYKSEN ARVIOINTI Lähde: VM 22/2017. Kuva perustuu standardiin SFS-ISO 31000

|

1. | Määritä tunnistetuille riskeille on riskienhallintatoimenpiteet, priorisoi riskilista, vastuuta riskienhallintatoimenpiteet ja seuraa niitä. |

2. | Katso myös Tiedonhallintalautakunnan suositus tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 6: Riskienhallinta). |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF ID.RA-6 (englanniksi)

ISO/IEC 27001:2022 Kappale 6.1.3

JulKri FYY-01, HAL-06, TSU-16

Katakri 2020 T-03, F-02

PiTuKri TJ-03

Riskienhallinnan käsikirja valtionhallinnon toimijoille

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Riskirekisteristä

VAHTI 22/2017 -ohjeen liitteissä on Excel-pohjaisista riskienhallintatyökaluista perus- ja laajempi versio. Vaikka etenkin suurempien organisaatioiden suositellaan käyttävän riskirekisterin laadintaan ja ylläpitoon erillisistä riskienhallintajärjestelmään, on Excel-pohjaisissa riskienhallintatyökaluissa riskirekisterin vaatimat tiedot:

- Riskien tunnistaminen

- Riskin tunniste

- Riskiluokka

- Riskin nimi

- Syyt ja tekijät riskin taustalla, miksi riski voi toteutua

- Seurauksia riskin toteutumisesta, mitä voi tapahtua?

- Riskianalyysi

- Todennäköisyys

- Vaikutus

- Riskin merkityksen arviointi

- Riskin suuruus

- Toimenpidetarpeet riskin käsittelylle (vakavuus/sietokyky)

- Riskin käsittely

- Toimenpide-ehdotukset riskin käsittelylle

- Toimenpiteiden vapaamuotoinen kuvaus

- Vastuuhenkilö

- Tavoiteaikataulu, mihin mennessä toimenpiteitä

- Lisätietoja

RISKIEN KÄSITTELY Lähde: VM 22/2017. Kuva perustuu standardiin SFS-ISO 31000

|