Voit antaa sivustoon liittyvää palautetta lähettämällä sähköpostia osoitteeseen digiturva@dvv.fi.

Toimenpiteet suojattavan omaisuuden hallintaan:

Huom! | TASO 1 > TASO 2 |

|---|---|

Toimenpiteet on jaoteltu kahdelle tasolle siten, että perustason toimenpiteet toimivat pohjana edistyneemmän tason toimenpiteille. TASO 1: Perustason kyvykkyydet TASO 2: Edistyneemmät kyvykkyydet |

1. | Hyödynnä automaatiota ja työkaluja organisaation verkkoon kytkettyjen laitteiden tunnistamiseen. |

2. | Määrittele laitteille ja järjestelmille omistaja. |

3. | Ylläpidä laiterekisteriä. |

4. | Luokittele tunnistetut laitteet niiden toiminnan kriittisyyden mukaan. |

Lisätietoja

NIST CSF ID.AM-1 (englanniksi)

CIS CSC 1 (englanniksi)

ISO/IEC 27001:2022 A.5.9

JulKri HAL-04, TEK-03, TEK-17, TSU-01

Katakri 2020 I-16

PiTuKri MH-01

Linkit johtavat ulkoisille sivustoille.

TIETOJENKÄSITTELY-YMPÄRISTÖN TUNNISTAMISESTA

|

1. | Hyödynnä automaatiota ja työkaluja organisaation käytössä olevien ohjelmistojen sekä järjestelmien tunnistamiseen. |

2. | Ylläpidä rekisteriä tietojärjestelmistä, tietovarannoista ja ohjelmistoista sekä niiden toimittajista ja sopimuksista. |

3. | Määrittele tietojärjestelmille, tietovarannoille ja ohjelmistoille omistaja. |

4. | Varmista, että tietojärjestelmät, tietovarannot ja ohjelmistot ovat toimittajan ylläpidon piirissä. |

5. | Luokittele tietojärjestelmät, tietovarannot ja ohjelmistot niiden toiminnan kriittisyyden mukaan. |

6. | Tiedonhallintalautakunnan suositus tiedonhallintamallista -sivustolta löydät suosituksen sekä työkalun tiedonhallintamallin laatimiseen. |

7. | Määrittele sallitut ohjelmistot ja estä luvattomien ohjelmien asennus. |

8. | Tunnista tietojärjestelmät ja tietovarannot, joissa käsitellään organisaation vastuulla olevaa henkilötietoa. |

Lisätietoja

Tiedonhallintalaki 906/2019: 4§, 14§

- NIST CSF ID.AM-2, ID.AM-4 (englanniksi)

CIS CSC 2, 12, 16 (englanniksi)

ISO/IEC 27001:2022 A.5.9, A.7.9, A.8.19

JulKri HAL-04, TEK-14, TEK-17

Katakri 2020 I-16, I-18

PiTuKri IP-03, JT-05, MH-01, SA-02

Linkit johtavat ulkoisille sivustoille.

OHJELMISTOJEN TUNNISTAMISESTA

|

1. | Tunnista organisaatioon saapuvat ja sieltä lähtevät tietovirrat. |

2. | Määrittele toiminnan kannalta kriittiset tietovirrat. |

3. | Määrittele tiedonsiirtopolitiikka eri luokittelutasoisille tiedoille. |

4. | Ylläpidä tietoa tietovirroista ja niissä siirrettävistä tiedoista. |

5. | Tunnista henkilötietoa sisältävät tietovirrat, missä henkilötietoa käsittellään ja ketkä. |

6. | Huomioi Tiedonhallintalautakunnan suositus tiedonhallintamallista ja mitä siinä suositellaan kuvaamaan liittymistä ja tiedonsiirtotavoista. |

7. | Huomioi myös Tiedonhallintalautakunnan suositus tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 10.1: Organisaatioiden sisäinen ja niiden välinen tietojensiirto). |

Lisätietoja

Tiedonhallintalaki 906/2019: 14§

NIST CSF ID.AM-3 (englanniksi)

CIS CSC 3 (englanniksi)

ISO/IEC 27001:2022 A.5.14

JulKri HAL-04, TSU-01

Katakri 2020 I-05, I-15

PiTuKri SA-01, SA-02, SA-03, JT-05

Linkit johtavat ulkoisille sivustoille.

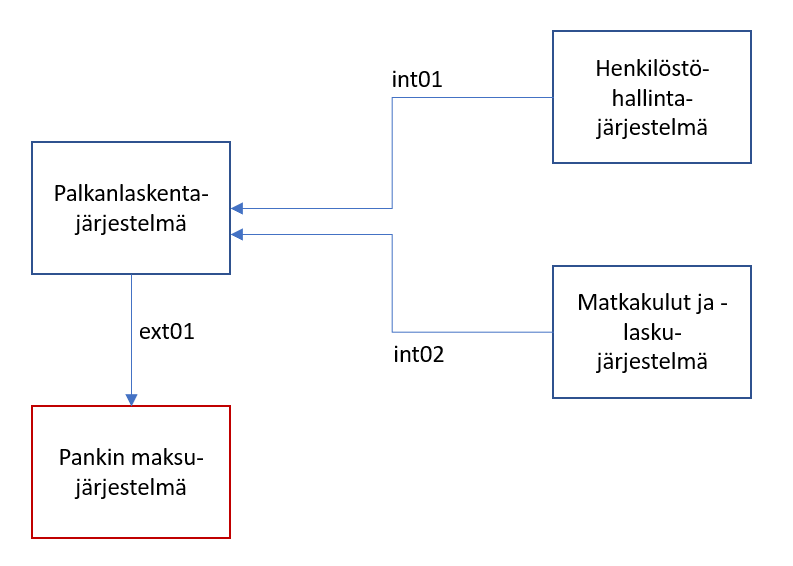

ESIMERKKI

Esimerkki: Yksinkertaistettu esimerkki tietovirtojen kuvaamisesta

| Tunnus | Lähde-järjestelmä | Kohde-järjestelmä | Siirrettävä tieto | Tiedon-siirtotapa | Sisältää henkilö-tietoa |

|---|---|---|---|---|---|

| int01 | HR-järjestelmä | Palkanlaskenta-järjestelmä | Työntekijätiedot | API | Kyllä |

| int02 | Matkakulu-järjestelmä | Palkanlaskenta-järjestelmä | Matkakulut | Siirtotiedosto | Kyllä |

| ext02 | Palkanlaskenta-järjestelmä | Pankin maksujärjestelmä (ulkoinen) | Palkat ja kulukorvaukset | Siirtotiedosto | Kyllä |

Esimerkissä on erotettu sisäiset ja ulkoiset tietovirrat. Tietovirroille suositellaan annettavaksi yksilöllinen tunniste ja tietovirtoihin voi lisätä digitaalisen turvallisuuden kannalta oleellisia tietoja, kuten viittaukset tietovirran sisältämien tietojen tarkempiin kuvauksiin, siirtosekvenssiin ja tiedon luokitteluun sekä kriittisyyteen toiminnan kannalta.

Henkilötiedon käsittely tarkoittaa esimerkiksi henkilötietojen keräämistä, säilyttämistä, käyttöä, siirtämistä ja luovuttamista. Kaikki henkilötietoihin kohdistuvat toimenpiteet henkilötietojen käsittelyn suunnittelusta henkilötietojen poistamiseen ovat henkilötietojen käsittelyä. Käsittelyn aikana henkilötiedot kulkevat organisaation sisällä useiden tietojärjestelmien, prosessien sekä roolien läpi. Sen lisäksi henkilötieto voi myös kulkea useiden yritysten tai organisaatioiden läpi. Henkilötietoja ovat kaikki tiedot, jotka liittyvät tunnistettuun tai tunnistettavissa olevaan henkilöön, jota kutsutaan myös rekisteröidyksi. Henkilötietoja ovat muun muassa:

Henkilöillä on oikeus olla joutumatta sellaisen päätöksen kohteeksi, joka perustuu pelkästään automaattiseen käsittelyyn. Tähän sääntöön on kuitenkin joitakin poikkeuksia, esimerkiksi tapauksissa, joissa henkilö on antanut nimenomaisen suostumuksensa automaattiseen päätökseen. Tähän eivät sisälly tapaukset, joissa automaattinen päätös perustuu lakiin, jolloin organisaation on:

|

1. | Määrittele kriittisyyden luokittelumenetelmä suojattavan kohteiden (resurssit, kuten laitteisto, tieto, henkilöstö ja järjestelmät) kriittisyyden määrittämiseksi. |

2. | Tunnista toiminnan kannalta kriittiset suojattavat kohteet ja määrittele niille suojakontrollit niiden kriittisyyden sekä niissä käsiteltävien tietojen luokittelun perusteella. |

Lisätietoja

Tiedonhallintalaki 906/2019: 18§

NIST CSF ID.AM-5 (englanniksi)

CIS CSC 3 (englanniksi)

ISO/IEC 27001:2022 A.5.12

JulKri HAL-04.2, HAL-04.3

Katakri 2020 T-08

PiTuKri TJ-06

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

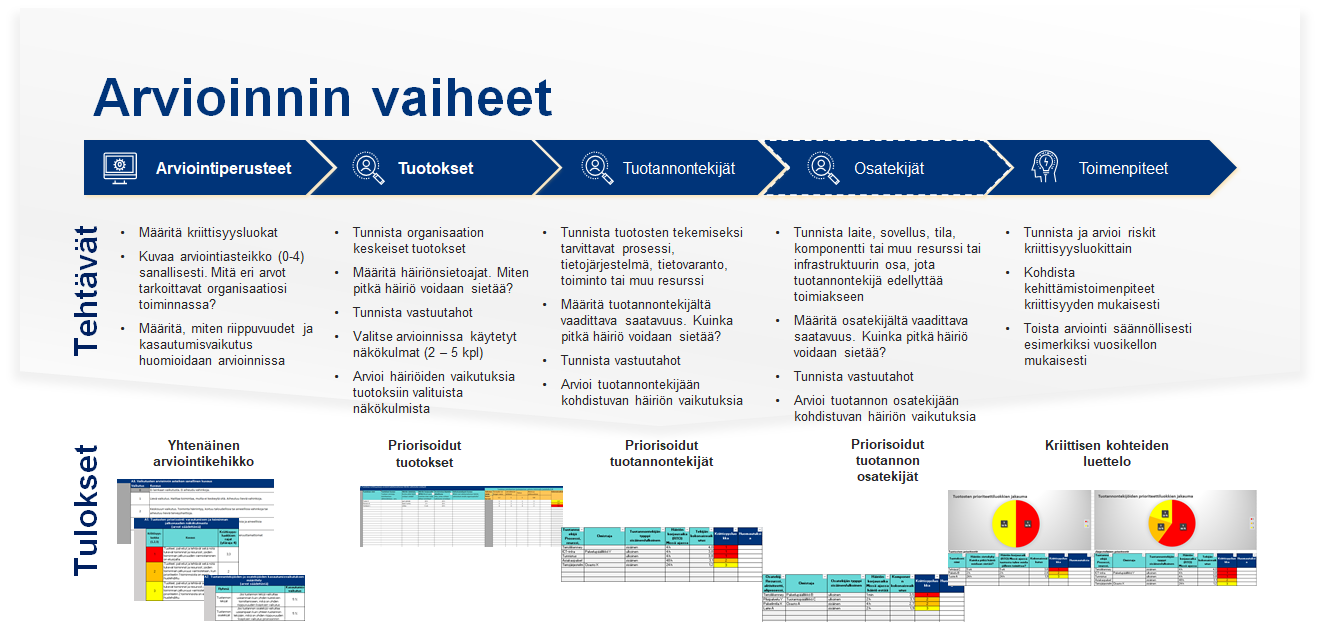

Esimerkki : Kriittisten kohteiden luokittelumenetelmä

Kriittisten kohteiden tunnistamisen ja luokittelun apuna voidaan käyttää digitaalisen turvallisuuden kehittäjäverkosto VAHTI:n kehittämää menetelmää.

Alla kuvatun menetelmän tavoitteena on auttaa organisaatiota tunnistamaan sellaiset suojattavat kohteet, joihin kohdistuva häiriö haittaa organisaation tehtävien, palvelujen tai tuotteiden tuottamista sekä arvioimaan näiden kriittisyyttä erilaisia näkökulmia hyödyntäen. Menetelmän avulla kyetään kohdentamaan rajallisia resursseja siten, että niistä saatavat hyödyt olisivat mahdollisimman suuria toiminnan turvallisuuden ja jatkuvuuden kannalta.

Lisätietoja menetelmästä on saatavilla VAHTI sivustolta alla olevien linkkien kautta:

- Kriittisten kohteiden luokittelu menetelmäkuvaus (pdf)

- Kriittisten kohteiden luokittelu työkalun käyttöohje (pdf)