Voit antaa sivustoon liittyvää palautetta lähettämällä sähköpostia osoitteeseen digiturva@dvv.fi.

Toimenpiteet toimintaympäristön tunnistamiseksi:

1. | Tunnista organisaation toimintaympäristö ja tehtävä. |

2. | Määrittele organisaation toiminnan tavoitteet ja prioriteetit. |

3. | Tiedota toiminnan ja tehtävien tavoitteiden ja tehtävien prioriteetit organisaation sisällä ja tarvittaville sidosryhmille. |

4. | Toteuta kriittisyyden luokittelu tehtävän, tavoitteiden ja toiminnan prioriteettien mukaisesti. |

5. | Hyödynnä Tiedonhallintalautakunnan suositusta tiedonhallintamallista (valtioneuvosto.fi) (Kappale 5: Toimintaympäristön kuvaus alkaa tehtävistä) organisaatio roolin ja tehtävien kuvaamisessa. |

Lisatietoja

NIST CSF ID.BE-3 (englanniksi)

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Kriittisten kohteiden luokittelumenetelmä

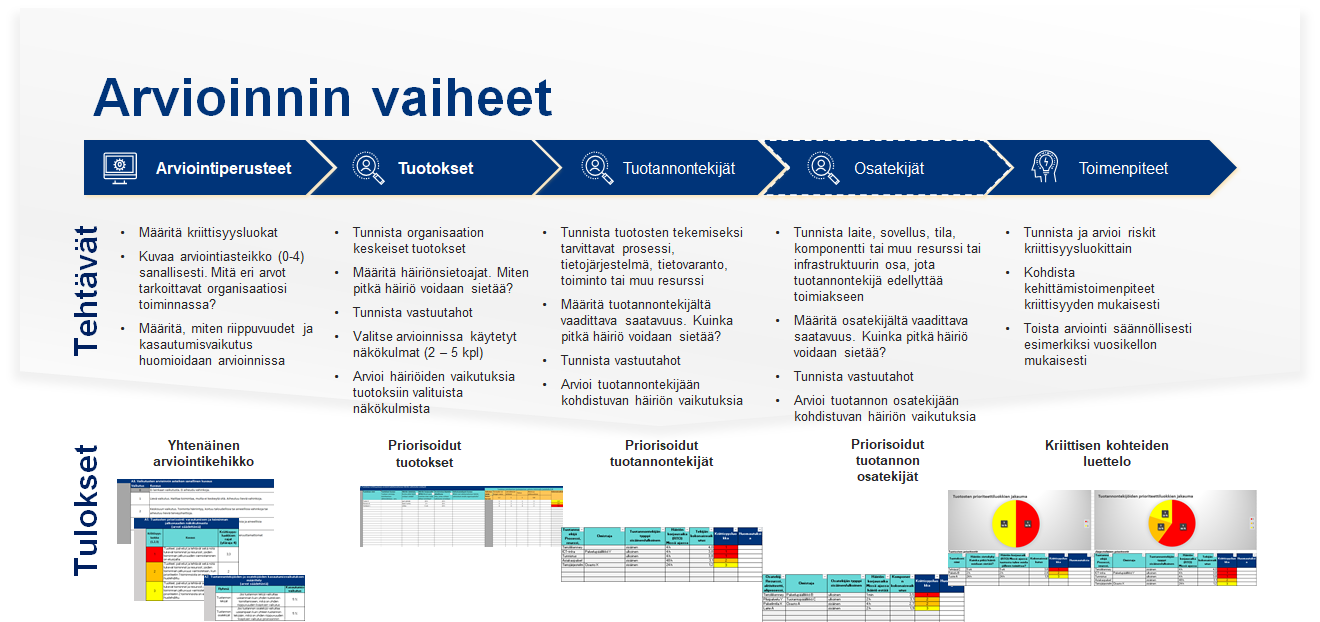

Kriittisten kohteiden tunnistamisen ja luokittelun apuna voidaan käyttää digitaalisen turvallisuuden kehittäjäverkosto VAHTI:n kehittämää menetelmää.

Alla kuvatun menetelmän tavoitteena on auttaa organisaatiota tunnistamaan sellaiset suojattavat kohteet, joihin kohdistuva häiriö haittaa organisaation tehtävien, palvelujen tai tuotteiden tuottamista sekä arvioimaan näiden kriittisyyttä erilaisia näkökulmia hyödyntäen. Menetelmän avulla kyetään kohdentamaan rajallisia resursseja siten, että niistä saatavat hyödyt olisivat mahdollisimman suuria toiminnan turvallisuuden ja jatkuvuuden kannalta.

Lisätietoja menetelmästä on saatavilla VAHTI sivustolta alla olevien linkkien kautta:

- Kriittisten kohteiden luokittelu menetelmäkuvaus (pdf)

- Kriittisten kohteiden luokittelu työkalun käyttöohje (pdf)

1. | Tunnista kriittisten palveluiden tuottamiseen liittyvät sidosryhmät. |

2. | Varmista, että kriittisten palveluiden tuottamiseen osallistuvat sidosryhmät tiedostavat roolinsa. |

3. | Määrittele kriittisten palveluiden tuottamiselle sidosryhmävaatimukset ja seuraa vaatimusten toteutumista, jotta kriittiset palvelut ovat käytettävissä kaikissa vaadituissa toimintatiloissa. |

4. | Varmista, että kommunikaatioketju on toimiva sidosryhmien välillä. |

5. | Hyödynnä tiedonhallintalautakunnan suositusta tiedonhallintamallista (valtioneuvosto.fi) (Kappale 5: Toimintaympäristön kuvaus alkaa tehtävistä) organisaatio roolin ja tehtävien sekä niihin liittyvien riippuvuuksien kuvaamisessa. |

Lisätietoja

Tiedonhallintalaki 906/2019: 4§, 14§

NIST CSF ID.BE-4 (englanniksi)

JulKri HAL-02, HAL-04.5, HAL-04.6, TEK-18

Katakri 2020 I-14, I-18

PiTuKri FT-02, IP-03, JT-05, SA-02

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Kriittisten kohteiden luokittelumenetelmä

Kriittisten kohteiden tunnistamisen ja luokittelun apuna voidaan käyttää digitaalisen turvallisuuden kehittäjäverkosto VAHTI:n kehittämää menetelmää.

Alla kuvatun menetelmän tavoitteena on auttaa organisaatiota tunnistamaan sellaiset suojattavat kohteet, joihin kohdistuva häiriö haittaa organisaation tehtävien, palvelujen tai tuotteiden tuottamista sekä arvioimaan näiden kriittisyyttä erilaisia näkökulmia hyödyntäen. Menetelmän avulla kyetään kohdentamaan rajallisia resursseja siten, että niistä saatavat hyödyt olisivat mahdollisimman suuria toiminnan turvallisuuden ja jatkuvuuden kannalta.

Lisätietoja menetelmästä on saatavilla VAHTI sivustolta alla olevien linkkien kautta:

Kriittisten kohteiden luokittelu menetelmäkuvaus (pdf)

Kriittisten kohteiden luokittelu työkalun käyttöohje (pdf)

1. | Tunnista kriittisten palveluiden eri toimintatilat (esim. hyökkäyksen aikana, palautumisen aikana, normaalitilassa) ja niihin liittyvät jatkuvuus- ja varautumisvaatimukset palvelujen toteuttamien toimintaprosessien kriittisyyden näkökulmasta. |

2. | Varmista, että jatkuvuus- ja varautumisvaatimukset ja niiden toteutumisen seuranta on kirjattu palvelusopimuksiin. |

3. | Varmista testaamalla, että palvelutuotanto täyttää jatkuvuus- ja varautumisvaatimukset kaikissa palveluun liittyvissä toimitatiloissa. |

4. | Ota huomioon Tiedonhallintalautakunnan suositus tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 7: Vikasietoisuus ja toiminnallinen käytettävyys). |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§, 15§

NIST CSF ID.BE-5 (englanniksi)

ISO/IEC 27001:2022 A.7.5, A.17.1

JulKri FYY-02, FYY-05, FYY-06, FYY-07, HAL-17, VAR-02

Katakri 2020 F-03, F-05, F-06, T-06,

PiTuKri TJ-05

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

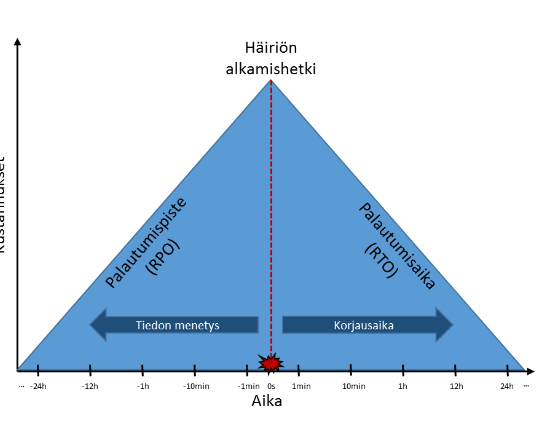

Esimerkki: Palautumistavoitteiden määrittely

Toiminnon, prosessin tai palvelun omistaja määrittelee sen palautumistavoitteet. Jos niitä ei ole määritelty, toipumissuunnitelmat eivät välttämättä vastaa toiminnan tarpeita. Palvelutuottajat käyttävät palautumistavoitteina yleisesti sopimuksiin kirjattuja RTO- ja RPO-arvoja. Toiminnan keskeytysvaikutusanalyysin perusteella saadaan käsitys pisimmästä toiminnan sietämästä käyttökatkosta (RTO, toipumisaika) sekä siitä, kuinka pitkältä ajalta tietoa voidaan menettää (RPO, toipumispiste). Toipumispistettä määritettäessä on varauduttava siihen, että häiriön alkamisaika ei välttämättä ole oikea tiedon palautuspiste, vaan saatetaan joutua palaamaan aikaisempaan palautuspisteeseen. Palvelutuottajan pitää pystyä osoittamaan miten palautumistavoitteet saavutetaan käytännössä.

Yllä oleva kuva havainnollistaa kustannusten ja ajan suhdetta palautumistavoitteita määriteltäessä. Lyhyet palautumistavoitteet johtavat korkeisiin kustannuksiin. Esimerkkinä tästä ovat korkean käytettävyyden ratkaisut, kuten kahdennetut ympäristöt, hajautetut fyysiset ja loogiset komponentit sekä maantieteellisesti toisiaan peilaavat ratkaisut elintärkeissä järjestelmissä.

| Kohde | Prioriteetti | Palautumistavoite |

|---|---|---|

| Infrastruktuuri | 1 | 1 tunti |

| Kriittinen sovellus | 2 | 4 tuntia |

| Toimintaa tukeva sovellus | 3 | 8 tuntia |

| Muut sovellukset | 4 | 5 vuorokautta |

TOIPUMISAIKA (RTO) Recovery Point Objective (RPO) tarkoittaa tavoitellun toipumispisteen määrittelyä. Toipumispiste määrittelee sen tilan, johon toiminta, tiedot tai järjestelmät tulee saada palautettua häiriön jälkeen. Toipumispiste ei välttämättä ole sama kuin vakavan häiriön alkamishetki, mihin toiminnasta vastaavien tahojen on varauduttava erilaisin järjestelyin TOIPUMISPISTE (RPO) Recovery Time Objective (RTO) tarkoittaa tavoitellun toipumisajan määrittelyä. Toipumisaika määrittelee sen ajan, sekunteina, tunteina tai päivinä, jonka kuluessa kyseessä oleva asia tai toiminto tulee saada palautettua takaisin toimintaan häiriötilanteessa. |

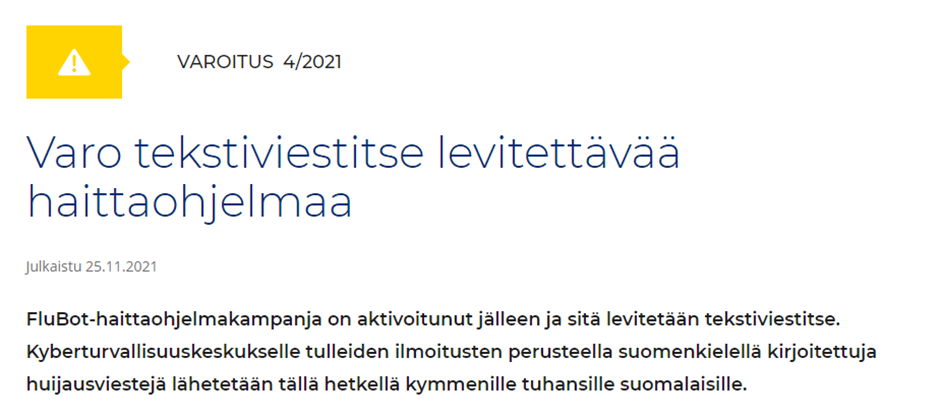

1. | Tunnista kriittisiin kohteisiin liittyvät uhkatietojen tietolähteet (esim. Kyberturvallisuuskeskus) ja kerää ajantasaista tietoa kriittisiin kohteisiin liittyvistä uhista. |

|---|---|

2. | Seuraa Kyberturvallisuuskeskuksen tiedotteita ja Kybersää-palvelua. |

3. | |

4. | Tunnistetut sisäiset ja ulkoiset uhat on dokumentoitu riskienhallintajärjestelmään kriittisiin kohteisiin kohdistuvien riskien tunnistamiseksi. |

5. | Huomioi Tiedonhallintalautakunnan suositus tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 6: Riskienhallinta). |

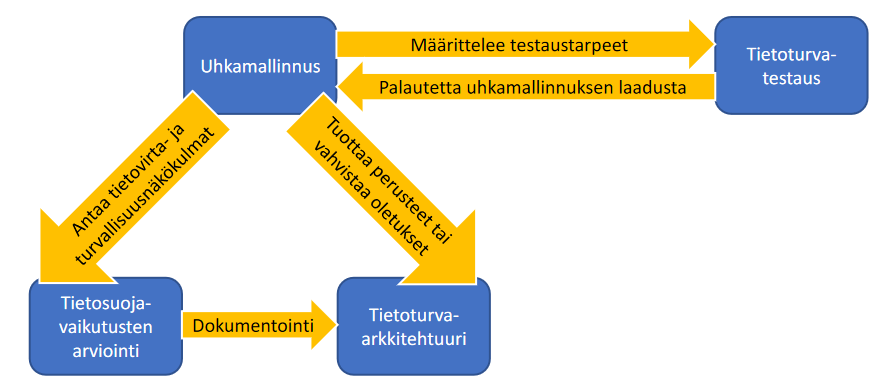

6. | Hyödynnä uhkamallinnusmenetelmiä teknisten uhkien kartoittamiseen. Lisätietoa uhkamallinnuksesta löytyy Turvallisen sovelluskehityksen käsikirjasta (Liite 5: Uhkamallinnuksen toteutusohje). |

7. | Huomioi myös tietosuojaa koskevat vaikutusarvioinnit. |

Lisätietoja

NIST CSF ID.RA-2, ID.RA-3 (englanniksi)

ISO/IEC 27001:2022 Kappale 6.1.2, A.5.7

JulKri FYY-01, HAL-06

Katakri 2020 T-03, F-02

PiTuKri TJ-03

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Uhkamallinnus

Uhkamallinnus (threat modeling tai architectural risk analysis) on menetelmä, jossa kartoitetaan arkkitehtuurin ja tietovuokaavion avulla mahdollisia sovellusturvallisuuden ja tietosuojan riskejä sekä riskien hallintamekanismeja. Uhkamallinnuksen tuloksena syntyy lista mahdollisista tietoturvaheikkouksista tai haavoittuvuuksista ja yleensä myös suoraan ehdotuksia asioista, mitä näille voisi tehdä. Tyypillisiä tuloksia ovat esimerkiksi testaustarpeet, tietyt yksittäiset testitapaukset, tarve muuttaa arkkitehtuuria tai matalamman tason suunnittelua, tai jonkin tietoturvaominaisuuden lisääminen.

ESIMERKKI

Esimerkki: Kyberturvallisuuskeskuksen tiedotteesta

TIetoturvaloukkaukset aiheuttavat uhkia myös henkilötietohin ja niiden käsittelyyn. Tietoturvaloukkauksia voivat olla esimerkiksi: Hävinnyt tiedonsiirtoväline, kuten USB-tikku Varastettu tietokone Hakkerointi Haittaohjelmatartunta Kyberhyökkäys Tulipalo datakeskuksessa Tietoturvaloukkauksesta voi seurata esimerkiksi henkilötietojen valvomiskyvyn menettäminen, identiteettivarkaus tai petos, maineen vahingoittuminen tai pseudonymisoitujen tai salassapitovelvollisuuden alaisten henkilötietojen paljastuminen. Tai kun henkilötietoihin pääsy on tilapäisesti estetty. |

1. | Tunnista organisaation rooli osana toiminnan kannalta kriittisiä palvelu- ja kumppaniketjuja. |

2. | Määrittele kumppaneiden tietoturvavaatimukset osaksi kumppanisopimuksia. |

3. | Määrittele kumppaneiden palveluiden seuranta- ja muutoshallintamenettelyt. |

4. | Tiedota organisaation roolista organisaation sisällä ja kumppaneille. |

5. | Hyödynnä tiedonhallintalautakunnan suositusta tiedonhallintamallista (valtioneuvosto.fi) (Kappale 5: Toimintaympäristön kuvaus alkaa tehtävistä) organisaatio roolin ja tehtävien kuvaamisessa. |

Lisätietoja

NIST CSF ID.BE-1 (englanniksi)

ISO/IEC 27001:2022 A.5.19, A.5.20, A.5.21, A.5.22

Linkit johtavat ulkoisille sivustoille.

1. | Tunnista organisaation rooli osana toimialan kriittistä infrastruktuuria. |

2. | Määrittele toimialan kannalta kriittiset suojattavat kohteet. |

3. | Määrittele kriittisille suojattaville kohteille menettelyt, joilla varmistetaan suojattavien kohteiden toiminta kaikissa tilanteissa toimialan kriittisen infrastruktuurin vaatimusten mukaisesti. |