Voit antaa sivustoon liittyvää palautetta lähettämällä sähköpostia osoitteeseen digiturva@dvv.fi.

Toimenpiteet identiteetin- ja pääsynhallintaan:

Huom! | TASO 1 > TASO 2 |

|---|---|

Toimenpiteet on jaoteltu kahdelle tasolle siten, että perustason toimenpiteet toimivat pohjana edistyneemmän tason toimenpiteille. TASO 1: Perustason kyvykkyydet TASO 2: Edistyneemmät kyvykkyydet |

1. | Määrittele käytännöt, joilla käyttäjät tunnistetaan:

|

2. | Määrittele käytännöt, joilla verkkoon kytketyt laitteet tunnistetaan ja samalla estetään tunnistamattomien laitteiden kytkentä. |

Lisätietoja

Tiedonhallintalaki 906/2019: 16§

NIST CSF PR.AC-7 (englanniksi)

CIS CSC 6, 12, 13 (englanniksi)

ISO/IEC 27001:2022 A.5.16, A.5.17, A.8.3, A.5.34

JulKri TEK-07, TEK-08

Katakri 2020 I-06, I-07

PiTuKri IP-01, IP-02

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

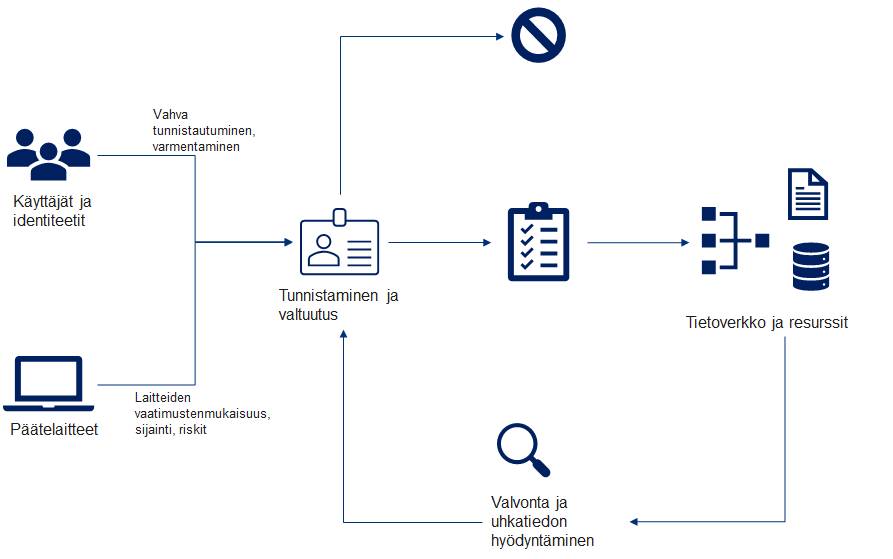

Esimerkki: Käyttäjien ja päätelaitteiden tunnistaminen nollaluottamusmallin mukaisesti

- Käyttäjät, identiteetit ja päätelaitteet tunnistetaan ennalta määritettyjä käytänteitä vasten.

- Käytännöt voivat määrittää esimerkiksi sen, mistä sijainnista tai miltä laitteelta käyttäjä saa valtuutuksen ja vaaditaanko käyttäjältä monivaiheista tunnistautumist.

- Valtuutus tarkastetaan määrätyin väliajoin tai jokaisen transaktion yhteydessä.

- Valtuutus annetaan vain niille resursseille, joita on tarpeen käyttää.

- Tunnistamista ja käyttäjän valtuutusta voidaan rikastaa erilaisilla syötteillä esimerkiksi tunnistamalla poikkeavuuksia käyttäjän toiminnassa.

NOLLALUOTTAMUSMALLISTA

|

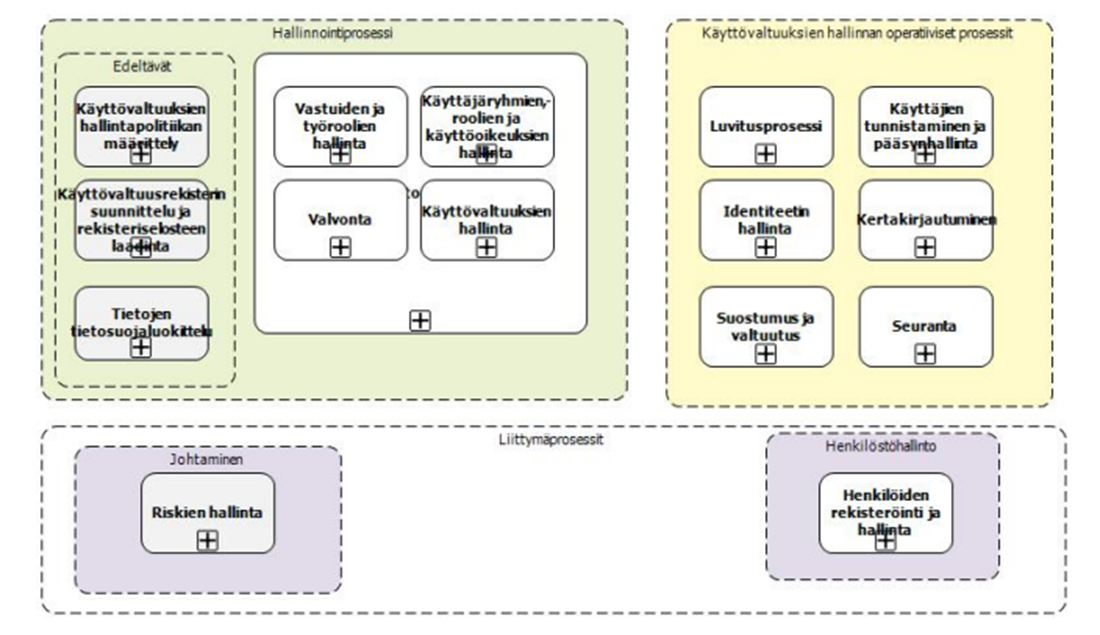

1. | Kuvaa roolipohjainen organisaation käyttövaltuuksien hallintaprosessi. |

2. | Määrittele käyttövaltuuksien katselmointi osaksi digiturvallisuuden vuosikelloa, jotta varmistetaan käyttövaltuuksien ajantasaisuus. |

3. | Varmista niiden kohteiden käyttövaltuushallinta, jotka eivät ole keskitetyn käyttövaltuushallinnan piirissä (esim. suoraan julkisesta verkosta käytettävät palvelut). |

4. | Tutustu myös Tiedonhallintalautakunnan suositukseen tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 13: Tietojärjestelmien käyttöoikeuksien hallinta). |

Lisätietoja

Tiedonhallintalaki 906/2019: 16§

NIST CSF PR.AC-1 (englanniksi)

CIS CSC 4, 5, 6, 13, 15 (englanniksi)

ISO/IEC 27001:2022 A.5.16, A.5.17, A.5.18, A.8.2, A.8.3, A.8.5

JulKri TEK-07, TEK-08

Katakri 2020 I-06, I-07

PiTuKri IP-01, IP-02

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Käyttövaltuuksien hallintaprosessista

Lähde: Kuntaliitto - Kuntasektorin käyttövaltuushallinnan viitearkkitehtuuri

KÄYTTÄJÄTILEISTÄ

|

1. | Tunnista toiminnan kannalta kriittiset fyysiset suojattavat kohteet (kts. myös Organisaatio on tunnistanut fyysisen tietojenkäsittely-ympäristönsä). |

2. | Määritä turva-alueet ja niiden suojauskontrollit, kuten kulunvalvonta. |

3. | Luo turva-alueita koskeva toimintaohjeistus ja jalkauta se henkilökunnalle ja tarvittaville sidosryhmille. |

4. | Katselmoi fyysisen turvallisuuden kumppaneiden palvelutaso ja turvallisuuspoikkeamat säännöllisesti fyysisen turvallisuuden parantamiseksi. |

5. | Testaa kontrollien toimivuus säännöllisesti esimerkiksi Red Teaming –harjoituksella. |

Lisätietoja

Tiedonhallintalaki 906/2019: 15§

NIST CSF PR.AC-2 (englanniksi)

ISO/IEC 27001:2022 A.7.1, A.7.2, A.7.3, A.7.4, A.7.5, A.7.6, A.7.8, A.7.9, A.7.12, A.7.14

- JulKri FYY-01, FYY-02, FYY-03, FYY-04, FYY-05, FYY-06, FYY-07, HAL-19, TEK-01, TEK-04, TEK-05, TEK-09, TEK-10, TEK-14, TEK-15, TEK-16, TEK-17, TEK-18

Katakri 2020 I-08, I-14, I-17, I-18, I-21, F-03, F-04, F-05, F-06

PiTuKri FT-02, IP-03, JT-02, JT-05, SA-02, SI-02

VAHTI 2/2013

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

1. | Luo organisaation etäkäyttöpolitiikka ja -ohjeistus. |

2. | Määrittele etäkäyttöön liittyvät pääsynhallinta- ja valvontamenettelyt:

|

3. | Määrittele etäkäyttösäännöt eri verkkosegmenteille. |

4. | Testaa ja katselmoi etäkäyttöön liittyvät politiikat, ohjeet ja menettelyt säännöllisesti. |

5. | Katso lokitietojen keräämisestä lisätietoja Tiedonhallintalautakunnan suosituksesta tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 14: Lokitietojen kerääminen). |

Lisätietoja

NIST CSF PR.AC-3 (englanniksi)

CIS CSC 4, 6, 12 (englanniksi)

ISO/IEC 27001:2022 A.6.7, A.7.9, A.8.20

- JulKri HAL-13, TEK-01, TEK-02, TEK-04, TEK-05, TEK-07, TEK-10, TEK-14, TEK-16, TEK-17, TEK-18

Katakri 2020 I-01, I-02, I-04, I-05, I-08, I-11, I-15, I-18

PiTuKri IP-03, JT-02, JT-05, SA-01, SA-02, SA-03, TJ-05, TT-01, TT-02

VAHTI 3/2009

Linkit johtavat ulkoisille sivustoille.

ETÄKÄYTÖSTÄ

|

1. | Varmista, että jokainen myönnetty käyttäjätunnus on sidottu yhteen identiteettiiin. |

2. | Varmista, ettei organisaatiossa ole käytössä yhteiskäyttötunnuksia. |

3. | Varmista, että kumppaneiden pääsyoikeudet on myös sidottu identiteettiin, esim. henkilökohtaiset ylläpitotunnukset ohjelmistotoimittajien edustajille. |

4. | Katso myös Tiedonhallintalautakunnan suositus tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 13: Tietojärjestelmien käyttöoikeuksien hallinta). |

Lisätietoja

Tiedonhallintalaki 906/2019: 16§

NIST CSF PR.AC-6 (englanniksi)

ISO/IEC 27001:2022 A.5.16

JulKri HAL-14, TEK-04.4, TEK-07

Katakri 2020 I-06, T-10

PiTuKri IP-01

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Organisaatiokortti

Organisaatiokortti on organisaatioiden työntekijöille tarkoitettu varmennekortti. Organisaatiokorttia on mahdollista käyttää esimerkiksi:

- Julkishallinnon sähköisiin asiointipalveluihin kirjautumisessa

- Organisaation omiin tietojärjestelmiin kirjautumisessa

- Työasemalle kirjautumisessa

- Sähköisen allekirjoituksen tekemisessä

- Sähköpostin salaamisessa ja allekirjoituksessa

- Toimitilojen kulkutunnisteena.

KUMPPANITUNNUKSISTA

|

1. | Varmista, että henkilöstöhallintaprosessit kattavat kaikki organisaation käyttövaltuudet (esim. Active Directory:n (AD) ulkopuoliset käyttövaltuudet). |

2. | Varmista, että henkilöstöhallintaprosesseissa on otettu huomioon käyttöoikeuksien poisto työ- tai sopimussuhteen päättyessä. |

3. | Määrittele roolit ja tehtävät, joille suoritetaan taustatarkistus. |

4. | Ota digitaalisen turvallisuuden vaatimukset huomioon työ- ja kumppanisopimuksissa. |

5. | Määrittele muodollinen kurinpitoprosessi tietoturvarikkomusten käsittelyyn. |

Lisätietoja

Tiedonhallintalaki 906/2019: 12§

NIST CSF PR.IP-11 (englanniksi)

CIS CSC 6 (englanniksi)

ISO/IEC 27001:2022 A.5.4, A.5.11, A.6.1, A.6.2, A.6.3, A.6.4, A.6.5

- JulKri HAL-10, HAL-11, HAL-12, HAL-13

Katakri 2020 T-04, T-10, T-11, T-12

PiTuKri HT-03, HT-04

VAHTI 2/2003, VAHTI 2/2008, VAHTI 8/2008

Linkit johtavat ulkoisille sivustoille.

HENKILÖSTÖHALLINNOSTA JA KÄYTTÄJÄTUNNUKSISTA

|

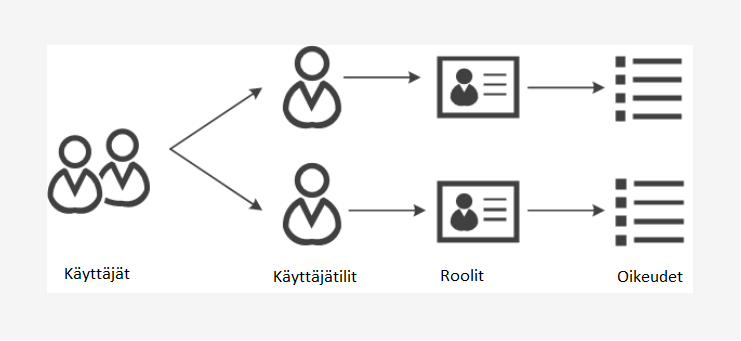

1. | Määrittele käyttöoikeudet roolipohjaisesti siten, että rooleille on määritelty roolin tarvitsevat vähimmäisoikeudet. |

2. | Määrittele käyttäjien käyttöoikeudet roolien kautta. |

3. | Tunnista vaaralliset työyhdistelmät. |

4. | Kontrolloi vaarallisia työyhdistelmiä eriyttämällä työtehtävät ja mikäli se ei ole mahdollista, niin luo korjaava kontrolli (esim. kahden silmäparin periaate). |

5. | Katso myös Tiedonhallintalautakunnan suositus tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 3: Luotettavuuden varmistaminen ja Kappale 13: Tietojärjestelmien käyttöoikeuksien hallinta). |

Lisätietoja

Tiedonhallintalaki 906/2019: 12§, 16§

NIST CSF PR.AC-4 (englanniksi)

CIS CSC 3, 5, 6 (englanniksi)

ISO/IEC 27001:2022 A.5.3, A.5.14, A.6.7, A.7.9, A.8.20

- JulKri HAL-02, HAL-14, TEK-02, TEK-04, TEK-07

- Katakri 2020 I-02, I-04, I-08

PiTuKri IP-03, JT-05

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkki: Vähimmäisoikeuksien periaatteesta (englanniksi)

ROOLIPOHJAISUUDESTA

|