Voit antaa sivustoon liittyvää palautetta lähettämällä sähköpostia osoitteeseen digiturva@dvv.fi.

Toimenpiteet tietojärjestelmien hankintaan ja niiden elinkaari:

Huom! | TASO 1 > TASO 2 |

|---|---|

Toimenpiteet on jaoteltu kahdelle tasolle siten, että perustason toimenpiteet toimivat pohjana edistyneemmän tason toimenpiteille. TASO 1: Perustason kyvykkyydet TASO 2: Edistyneemmät kyvykkyydet |

1. | Varmista, että kehitys-, testaus- ja tuotantoympäristöt ovat eriytetty toisistaan. |

2. | Varmista, ettei tuotantoympäristössä tehdä kehitys- ja testausympäristöissä tehtäviä toimenpiteitä. |

3. | Varmista, että ympäristöjen eriyttäminen on otettu huomioon kumppanisopimuksissa |

4. | Tutustu myös seuraaviin ohjeisiin:

|

.

Lisätietoja

NIST CSF PR.DS-7 (englanniksi)

CIS CSC 16 (englanniksi)

ISO/IEC 27001:2022 A.8.31

Linkit johtavat ulkoisille sivustoille.

1. | Kuvaa tietojärjestelmän toiminnalliset vaatimukset ja niiden perusteella poistetaan järjestelmästä ylimääräinen toiminnallisuus. |

2. | Määrittele tietojärjestelmien käyttövaltuudet roolipohjaisesti. |

3. | Määrittele rooleille vähimmäisoikeudet, joilla roolin mukaiset tehtävät voidaan suorittaa. |

4. | Salli pääsy ainoastaan niihin tietoverkkoihin ja tietojenkäsittelypalveluihin, joihin roolille on nimenomaisesti myönnetty pääsyoikeus. |

5. | Huomio tietosuojan vaikutusarviointi |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§, 16§

NIST CSF PR.PT-3 (englanniksi)

CIS CSC 2, 13 (englanniksi)

ISO/IEC 27001:2022 A.8.26

- JulKri HAL-14, HAL-16, TEK-07, TEK-10, TEK-14

- Katakri 2020 I-06, I-07, T-13

- PiTuKri HT-05, IP-01, IP-02

VAHTI 3/2011

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkkejä: Hankintojen tietoturva- ja tietosuojavaatimuksista:

- Sosiaali- ja terveydenhuollon hankintojen tietoturva- ja tietosuojavaatimukset | Kyberturvallisuuskeskus

- Tietoturvan ja tietosuojan perusasioiden tarkastuslista hankinnoissa ja projekteissa (VAHTI-työryhmä)

- Hankintojen-tietosuoja-asioiden muistilista 5.11.2021 (Word-tiedosto, VAHTI-työryhmä)

- Tiedonhallintalautakunnan suosituskokoelma tiettyjen tietoturvallisuussäännösten soveltamisesta (kappale 8, Tietoturvallisuus tietojärjestelmähankinnoissa)

Tietosuojaa koskeva vaikutustenarviointi on pakollinen aina, kun käsittelyyn liittyy henkilön oikeuksien ja vapauksien kannalta suuri riski, esim. uusia tekniikoita käytettäessä. Tällainen suuri riski on olemassa silloin, kun

|

1. | Kuvaa yhteistyössä järjestelmätoimittajien kanssa jokaisen järjestelmän kehittämisen elinkaarimalli (Software Development Lifecycle, SDLC) järjestelmien hallitsemiseksi (esim. DevSecOps-malli). |

2. | Ota SDLC huomioon uusia järjestelmiä hankittaessa ja sopimuksia uusittaessa. |

3. | Tutustu myös seuraaviin ohjeisiin ja suosituksiin:

|

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF PR.IP-2 (englanniksi)

CIS CSC 16 (englanniksi)

ISO/IEC 27001:2022 A.5.8, A.5.23, A.8.26, A.8.27, A.8.28, A.8.29, A.8.30

- JulKri HAL-16, TEK-14

Katakri 2020 I-13

VAHTI 1/2013

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

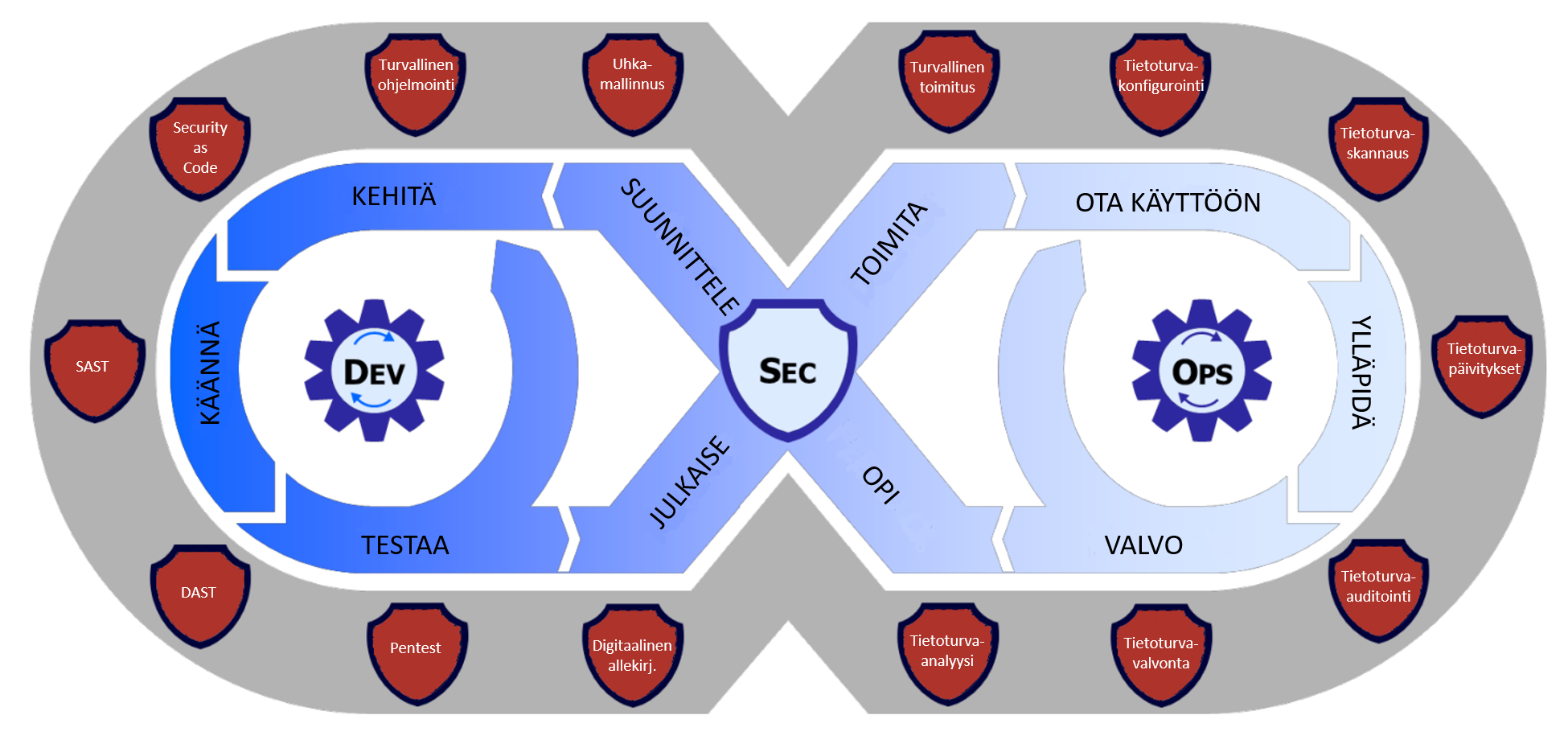

Esimerkki: DevSecOps:n mukaisista ohjelmistokehitys- ja ylläpitovaiheista ja niihin liittyvistä tietoturvakontrolleista

DevOps eli autonomisten kehitys- ja tuotantoaikaisista toimenpiteistä vastaavien tiimien luominen on digitaalisen turvallisuuden kannalta lähes aina positiivinen asia. DevOps-kypsyyden parantaminen on tämän vuoksi suositeltavaa. Digitaalisen turvallisuuden yhteydessä käytetään enenevässä määrin termiä DevSecOps, jolla viitataan siihen, että tuotetiimillä on vastuuta ohjelmistokehityksen (Dev) ja käytönaikaisten toimenpiteiden (Ops) lisäksi myös tietoturvasta (Sec)