Voit antaa sivustoon liittyvää palautetta lähettämällä sähköpostia osoitteeseen digiturva@dvv.fi.

Toimenpiteet tietojenkäsittely-ympäristöjen suojaukseen:

Huom! | TASO 1 > TASO 2 |

|---|---|

Toimenpiteet on jaoteltu kahdelle tasolle siten, että perustason toimenpiteet toimivat pohjana edistyneemmän tason toimenpiteille. TASO 1: Perustason kyvykkyydet TASO 2: Edistyneemmät kyvykkyydet |

1. | Määrittele periaatteet ja vaatimukset IT- ja OT-ympäristöjen digitaaliselle turvallisuudelle (esim. OT-verkot eivät näy julkiseen verkkoon). |

2. | Määrittele IT/OT-ympäristöjen ja -järjestelmien peruskonfiguraatio ja kovennuskäytännöt vähimmäistoiminnallisuuden periaatteen mukaisesti (esim. tarpeettomien porttien, protokollien ja palveluiden käytöstä poisto). |

3. | Ylläpidä edellä mainittua konfiguraatiotietoa. |

4. | Katso myös tietoturvallisuuden vähimmäisvaatimukset Tiedonhallintalautakunnan suosituskokoelmasta tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 2: Tietoturvallisuuden vähimmäisvaatimukset). |

IT, INFORMATION TECHNOLOGY

OT, OPERATIONAL TECHNOLOGY

|

1. | Määrittele kriittisen kohteiden saatavuus- ja kapasiteettivaatimukset ja ota ne huomioon kumppanisopimuksissa. |

2. | Toteuta tietojenkäsittelypalvelut tai vaadi ne toteutettavaksi saatavuus- ja kapasiteettivaatimusten mukaisesti (esim. vikasietoisuus, kuormantasaus). |

3. | Hyödynnä skaalautuvia pilvipalveluita silloin kuin mahdollista. |

4. | Valvo ja testaa saatavuus- ja kapasiteettivaatimusten toteutumista ja kapasiteetin riittävyyttä. |

5. | Tutustu myös Tiedonhalllintalautakunnan suositus tiettyjen tietoturvallisuussäännösten soveltamisesta (Kappale 7: Vikasietoisuus ja toiminnallinen käytettävyys ja Kappale 11: Tietoaineistojen turvallisuuden varmistaminen). |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF PR.DS-4, PR.PT-5 (englanniksi)

CIS CSC 11 (englanniksi)

ISO/IEC 27001:2022 A.5.30, A.7.8, A.7.11, A.7.12, A.8.6, A.8.14

- JulKri HAL-07, HAL-17, TEK-22, VAR-02, VAR-05, VAR-06, VAR-07

Katakri 2020 T-06

PiTuKri TJ-05

VAHTI 2/2009, VAHTI 2/2016

Linkit johtavat ulkoisille sivustoille.

1. | Tunnista loogisesti eriytettävät tietoverkot niiden kriittisyyden mukaan ja varmista, että ne on eriytetty toisistaan (esim. toimistoverkko, vierailijaverkko, automaatioverkko). |

2. | Yksilöi ja sisällytä kriittisten verkkopalvelujen turvamekanismit, palvelutasot ja hallintavaatimukset osaksi verkkopalvelusopimuksia riippumatta siitä, tuotetaanko näitä palveluja organisaation sisällä vai ovatko ne ulkoistettu. |

3. | Toteuta tai vaadi toteutettavaksi viestintä- ja ohjausverkkojen tarvittavat suojausmekanismit (esim. verkkojen eriyttäminen). |

4. | Varmista teknisillä tietoturvatesteillä, että verkon eheyskontrollit toimivat. |

Lisätietoja

Tiedonhallintalaki 906/2019: 14§

NIST CSF PR.AC-5, PR.PT-4 (englanniksi)

CIS CSC 3, 9, 12, 13, 16 (englanniksi)

ISO/IEC 27001:2022 A.8.20, A.8.21, A.8.22, A.8.23

- JulKri TEK-01, TEK-02, TEK-04, TEK-05, TEK-17

- Katakri 2020 I-01, I-02, I-04, I-05, I-11, I-13, I-15

PiTuKri IP-03, JT-05, MH-02, SA-01, SA-02, SA-03, TJ-05, TT-01, TT-02

VAHTI 3/2009

Linkit johtavat ulkoisille sivustoille.

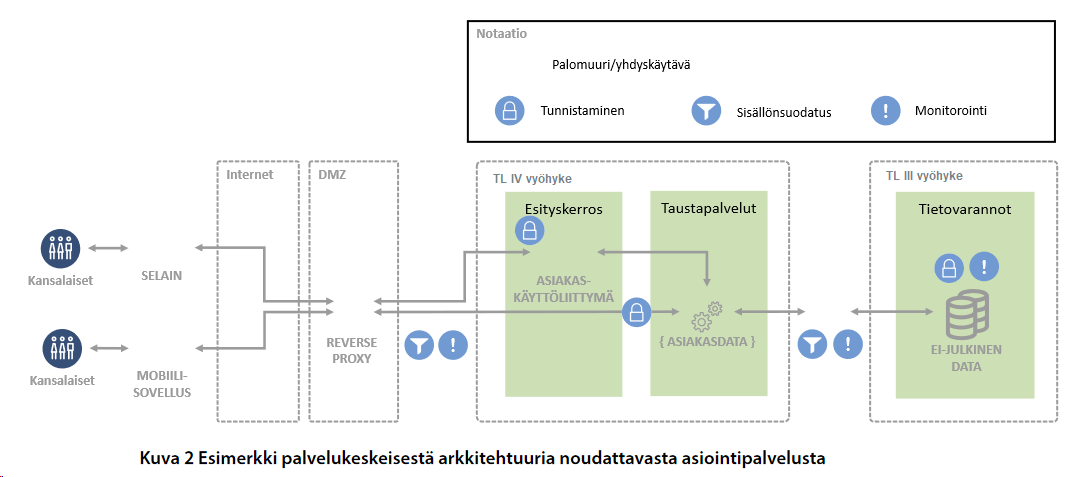

ESIMERKKI

Esimerkki: Tietoverkkojen segmentointi

Tietoverkkojen segmentoinnilla voidaan eristää tehokkaasti niin palvelun eri arkkitehtuurikerrokset toisistaan kuin itse palvelu siihen liitetyistä taustapalveluista, tukipalveluista ja muista asiointipalveluista.

Alla kuvatussa esimerkkiratkaisussa palvelu on eristetty internetistä DMZ-vyöhykkeellä (Demilitarized Zone, demilitarisoitu vyöhyke). Asiointipalvelun käyttöympäristön tietoverkko on segmentoitu, ja palvelun komponentit on sijoiteltu suojaustarpeen mukaisiin vyöhykkeisiin. Vyöhykkeiden välinen tiedonsiirto on kontrolloitu palomuurein tai yhdyskäytäväratkaisuin. (Ohje yhdyskäytäväratkaisujen suunnitteluperiaatteista ja ratkaisumalleista)

Lähde: Sähköisen asioinnin tietoturvallisuus -ohje (VAHTI 25/2017)

1. | Varmista, että tietojenkäsittely-ympäristöjen haittaohjelmasuojaus on toteutettu ja ajan tasalla. |

2. | Määrittele menettelyt, joilla valvotaan ohjelmistojen ja laiteohjelmistojen asentamista etenkin tuotantokäytössä oleviin ympäristöihin. |

3. | Määrittele menettelyt, joilla valvotaan ja varmistetaan tietojen ja tietovarantojen eheys. |

4. | Varmista, että laitteiden asennus- huolto- ja ylläpitotoimenpiteet tehdään sovitun menettelyn mukaisesti, jotta laitteiden käytettävyys ja eheys voidaan varmistaa. |

5. | Varmista, että vain luvallisilla tahoilla on pääsy laitetiloihin ja pidä kirjaa laitetilojen kulunvalvonnasta. |

6. | Huomioi myös julkisissa tiloissa olevat laitteet ja niiden eheyskontrollit. |

Lisätietoja

Tiedonhallintalaki 906/2019: 13§

NIST CSF PR.DS-6, PR.DS-8 (englanniksi)

CIS CSC 11, 16 (englanniksi)

ISO/IEC 27001:2022 A.7.13, A.8.7, A.8.19, A.8.26

- JulKri FYY-02, TEK-09, TEK-10, TEK-11, TEK-14, TEK-17, TEK-19, TSU-13

- Katakri 2020 F-03, I-08, I-09, I-13, I-16

PiTuKri JT-02, JT-04, MH-01, MH-02

Linkit johtavat ulkoisille sivustoille.

1. | Tunnista tietovuotoihin riskialttiit kohteet ja käsittele niiden hallintakontrollit osana tietoturvariskienhallintaa. |

2. | Toteuta hallintakontrollit ja testaa niiden toimivuus. |

Lisätietoja

NIST CSF PR.DS-5 (englanniksi)

CIS CSC 3, 16 (englanniksi)

ISO/IEC 27001:2022 A.5.3, A.5.12, A.5.13, A.5.14, A.6.1, A.6.5, A.6.6, A.7.5, A.7.6, A.7.8, A.8.2, A.8.3, A.8.4, A.8.18, A.8.20, A.8.22, A.8.24, A.8.26

- JulKri FYY-01, FYY-02, FYY-05, FYY-06, FYY-07, FYY-08, FYY-09, HAL-11, HAL-14, HAL-19, TEK-01, TEK-02, TEK-05, TEK-07, TEK-08, TEK-09, TEK-10, TEK-13, TEK-14, TEK-16, TEK-17, TEK-18, TEK-20, VAR-03

- Katakri 2020 F-03, F-05, F-06, F-08, I-01, I-02, I-04, I-05, I-06, I-07, I-08, I-11, I-12, I-13, I-15, I-17, I-18, I-21, T-08, T-10, T-11, T-13

PiTuKri FT-02, HT-03, HT-05, IP-01, IP-02, IP-03, JT-02, JT-05, MH-02, SA-01, SA-01, SA-02, SA-03, SI-02, TJ-06, TT-01, TT-02, TJ-05

VAHTI 2/2008, VAHTI 3/2009, VAHTI 1/2013

Linkit johtavat ulkoisille sivustoille.

ESIMERKKI

Esimerkkejä: Tiedon luottamuksellisuuden varmistamiskontrolleista:

Tietojen käyttöoikeusluettelot

- Konfiguroi tietojen käyttöoikeudet käyttäjäroolien tiedontarpeen perusteella niin sisäisiin kuin ulkoisiin tiedostojärjestelmiin, tietokantoihin ja sovelluksiin

Määrittele tiedonhallintaprosessi

- Säilytä tietoja organisaation tiedonhallintaprosessin ja tiedon luokittelun mukaisesti koko tiedon elinkaaren ajan

Tuhoa tiedot turvallisesti

- Tuhoa tiedot elinkaaren päätteeksi turvallisesti organisaation tiedonhallintaprosessin mukaisesti. Varmista, että tuhoamismenettelyt ovat oikeassa suhteessa tiedon luokitteluun.

Salaa tiedot loppukäyttäjälaitteissa

- Salaa luokiteltua tietoa sisältävät loppukäyttäjälaitteiden (esim. kannettavat tietokoneet, mobiililaitteet ja siirrettävä tiedontallennuslaitteet) tiedot. Esimerkkejä toteutuksista ovat muun muassa Windows BitLocker®, Apple FileVault® ja Linux® dm-crypt

Salaa luottamukselliset tiedot siirrettäessä

- Salaa siirrettävät luottamukselliset tiedot niin sisä- kuin ulkoverkossa. Esimerkkejä toteutuksista ovat muun muassa Transport Layer Security (TLS) ja Open Secure Shell (OpenSSH)

Salaa luottamukselliset tiedot tallennettaessa

- Salaa luottamukselliset tiedot tiedon luokittelun mukaisesti palvelimissa, sovelluksissa ja luokiteltua tai salaista tietoa sisältävissä tietokannoissa.

Eriytä tietojen käsittely ja tallennus tiedon luokittelun mukaisesti

- Varmista, ettei korkeamman luokittelun mukaista tietoa käsitellä ympäristössä, joka on tarkoitettu alemman luokittelun tiedoille.

Ota käyttöön tietojen häviämisen estoratkaisu

- Ota käyttöön Data Loss Prevention -työkalu (DLP), joka tunnistaa luottamukselliset tiedot, joita tallennetaan, käsitellään tai siirretään organisaation tietojenkäsittely-ympäristön kautta kattaen myös ne tiedot, jotka sijaitsevat etäpalvelutarjoajan luona.