Valtuuta määritettyjen käytäntöjen mukaisesti

Nollaluottamusmallin teho perustuu pääsynhallintakäytäntöihin, joilla hallitaan niin organisaation omien käyttäjien kuin vieraskäyttäjien ja kumppaneiden pääsyä organisaation tietoon ja palveluihin.

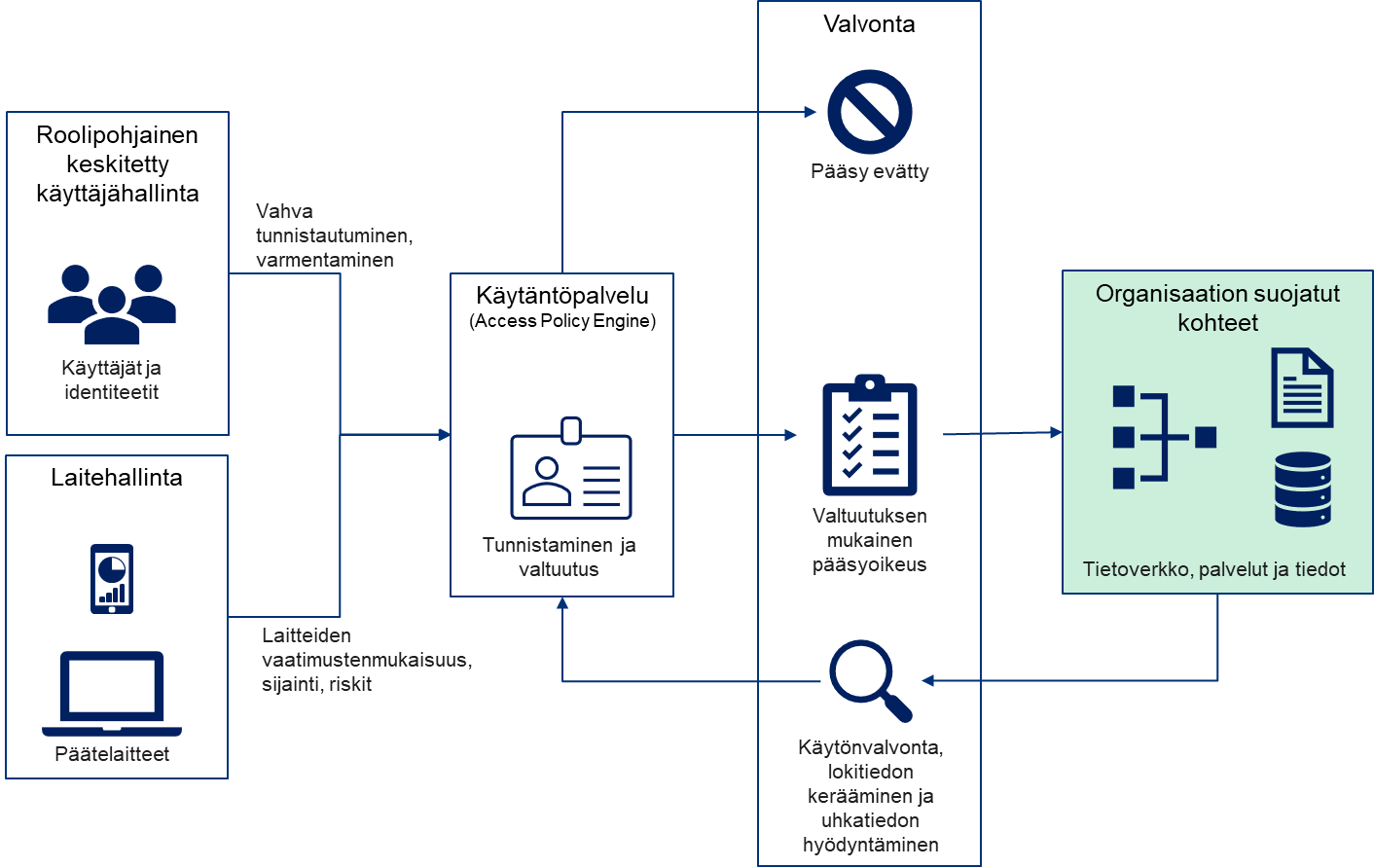

Esimerkkitapauksena käyttäjä, joka haluaa pääsyn organisaation tietoon tai palveluun, ohjataan ensin tunnistautumaan keskitettyyn identiteetin- ja pääsynhallintajärjestelmään. Järjestelmässä oleva käytäntöpalvelu (Access Policy Engine) arvioi organisaation asettamia vaatimustenmukaisuuden määrityksiä vasten, voidaanko käyttäjälle myöntää pääsy haluamiinsa resursseihin tai vaihtoehtoisesti tarvitaanko käyttäjältä esimerkiksi vahvempi todennus resursseihin pääsemiseksi. Tämän jälkeen palvelu joko hyväksyy tai hylkää käyttöoikeuspyynnön. Jos käytäntöpalvelu hyväksyy käyttöoikeuspyynnön, saa käyttäjä pääsyn tietoon tai palveluun. Muussa tapauksessa pääsy estetään.

Vaatimustenmukaisuuden arviointi

Käyttötapojen arviointi sekä laitteiden ja palveluidentiteettien vaatimustenmukaisuuden seuranta ovat oleellisimmat kohteet luottamuksen arvioinnissa ja pääsynhallinnassa nollaluottamusmallissa. Vaatimustenmukaisuuden määrityksiä tulisi pystyä hallitsemaan ja valvomaan keskitetysti ja tähän onkin tarjolla useita erilaisia teknologisia ratkaisuja. Käytännössä siis jokainen valtuutus joko myönnetään tai hylätään automaattisesti näiden määritysten mukaisesti.

Esimerkiksi voidaan seurata, mistä ja millä laitteella käyttäjät yrittävät käyttää organisaation palveluita ja täyttääkö toiminta käyttäjiltä odotettavan normaalin toiminnan. Käyttäjän sisäänkirjautuminen eri maantieteelliseltä alueelta kuin normaalisti tai toiminta keskellä yötä voi olla normaalista poikkeavaa toimintaa. Tällöin valtuutuksen myöntämiseksi käyttäjältä voidaan vaatia lisätoimia, kuten monivaiheista tunnistautumista, tai valtuutus voidaan evätä suoraan, mikäli määritykset näin vaativat.

Nollaluottamusmallissa pitää voida luottaa siihen, että palveluita käyttävät ja tietoja käsittelevät laitteet ovat vaatimustenmukaisia. Vaatimustenmukaisuus voidaan tarkistaa sillä, täyttääkö laite määritellyn peruskonfiguraation, kuten esimerkiksi sisältääkö laite uusimmat käyttöjärjestelmä- ja ohjelmistopäivitykset, tai onko virtualisointi ja vaadittu laitesalaus päällä. Laitteen tilan perusteella voidaan päätellä, onko laite luotettava. Mikäli laite ei täytä vaatimuksia, tulee käyttäjän päivittää laite täyttämään vaadittava konfiguraatio ennen kuin valtuutus haluttuun resurssiin voidaan myöntää.

Palveluidentiteettien vaatimustenmukaisuus tulee huomioida silloin, kun palvelut ovat yhteydessä toisiin palveluihin integraatioiden tai automaatioiden välityksellä. Palvelut tulee konfiguroida täyttämään nollaluottamusmallin mukaiset suojausvaatimukset, kuten esimerkiksi käyttämällä vahvoja tunnistusmenetelmiä ja poistamalla käytöstä tarpeettomat tai turvattomaksi havaitut protokollat ja tietoliikenneportit. Kuten laitteet, on myös palvelut pidettävä ajan tasalla päivittämällä ne säännöllisesti julkaistuilla tietoturva- ja muilla vastaavilla päivityksillä. Palveluiden tilaa tulee valvoa, koska palvelun tilan odottamaton muutos voi olla merkki luvattomasta tai haitallisesta toiminnasta.

Käyttäjien ja laitteiden pääsyoikeutta arvioidaan jatkuvasti reaaliajassa, koska muutokset tietoturvatasossa voivat aiheuttaa istunnon katkeamisen tai uudelleentodentamisen.

Tekninen toteutus ja suojaus

Miten edellä mainittu teknisesti toteutetaan, riippuu käytetyistä nollaluottamustekniikoista ja esimerkiksi nollaluottamusmalli pilvipalveluita käytettäessä toteutetaan yleensä eri keinoin kuin paikallisessa verkossa. Useimmiten nollaluottamusmallin tehokas käyttö vaatii kuitenkin keskitettyä identiteetin- ja pääsynhallinnan järjestelmää ja siihen sisältyviä komponentteja kuten käytäntöpalvelua (Access Policy Engine).

Riippumatta siitä, miten nollaluottamusarkkitehtuuri on suunniteltu, käytäntöpalvelun pitäisi sallia valtuutukset ainoastaan silloin, kun organisaation määrittelemät vaatimukset täyttyvät.

Nollaluottamusmallin kannalta on erityisen tärkeää, että käytäntöpalvelun ja muiden pääsyoikeusksien myöntämiseen liittyvien komponenttien kuten identiteettihakemistojen suojaamiseen kiinnitetään erityistä huomiota ja siihen kohdistuvia riskejä arvioidaan korostetusti. On sanomattakin selvää, että jos pääsyoikeuskomponentit vaarantuvat, antaa se hyökkääjälle täydet mahdollisuuden hallita pääsyä tietoihin tai palveluihin.

Pääsyoikeuskäytäntöjen määrittäminen

Vaadittaviin pääsyoikeuskäytäntöihin vaikuttavat myös käsiteltävät tiedot ja toiminnot. Esimerkiksi uuden järjestelmänvalvojatason käyttäjän luomisen on täytettävä tiukemmat käytäntövaatimukset kuin lounaslistan katsominen organisaation intranetistä. Pääsyoikeuskäytäntöjen tarkastus tehdään yleensä useampaa ominaisuutta vastaan, joista yleisimpiä ovat:

- käyttäjän rooli

- käyttäjän fyysinen sijainti

- todennustekijät

- laitteen kunto

- vuorokaudenaika

- käytettävän palvelun arvo

- pyydetyn toimenpiteen riski

Esimerkkinä pyydetyn toimenpiteet riskiin liittyvät arvioinnista on käyttäjä, joka yrittää käyttää luottamuksellista tietoa sisältävää palvelua ensimmäistä kertaa normaalin työajan ulkopuolella. Tällöin käytäntöpalvelu voi pyytää käyttäjältä lisätodennusta. Mikäli käyttöoikeuspyyntö evätään, tulee käyttäjälle ilmoittaa ainoastaan todennusvirheestä, muttei kertoa virheen syytä, koska liika tietoa virheen syystä helpottaa hyökkääjien toimintaa.

Hätätilanteissa, joissa tietojen käyttö on kriittistä, saatetaan tarvita prosessi, joka mahdollistaa yhteyden muodostamisen, vaikkei pääsyoikeuskäytäntöjä voida noudattaa. Tällaisessa tilanteessa riskiä on hallittava huolellisesti, jotta estetään tämän ominaisuuden väärinkäyttö. Rajaa esimerkiksi hätäkäyttöön liittyvää riskiä sallimalla pääsy vain yksittäiseltä käyttäjätililtä, tietystä laitteesta, määritetystä sijainnista rajoitetun ajan ja vähimmäisoikeuksilla.